Jest to najbardziej obszerna lista najlepszych praktyk dotyczących bezpieczeństwa usługi Active Directory.

W tym przewodniku podzielę się moimi zaleceniami oraz doświadczeniami, dotyczącymi bezpieczeństwa Active Directory i tego, jak możesz poprawić bezpieczeństwo środowiska domeny Windows.

Nie musisz wydawać fortuny na poprawę bezpieczeństwa, istnieje wiele darmowych i tanich rozwiązań, które pokażę Ci w tym przewodniku.

Obawy dotyczące bezpieczeństwa usługi Active Directory

W wielu organizacjach Active Directory jest scentralizowanym systemem, który uwierzytelnia i autoryzuje dostęp do sieci. Nawet w środowiskach chmurowych lub hybrydowych nadal może to być scentralizowany system, który zapewnia dostęp do zasobów. Podczas uzyskiwania dostępu do dokumentu w sieci, OneDrive, drukowania na drukarce sieciowej, uzyskiwania dostępu do Internetu, sprawdzania poczty e-mail itd., wszystkie te zasoby często przechodzą przez Active Directory, aby zapewnić Ci dostęp.

Active Directory istnieje już od dawna i przez lata „złośliwi użytkownicy” odkryli luki w systemie i sposoby ich wykorzystania. Oprócz luk w zabezpieczeniach włamywaczom bardzo łatwo jest po prostu ukraść lub uzyskać dane uwierzytelniające użytkownika, które następnie dają im dostęp do Twoich danych. Jeśli mogą uzyskać dostęp do twojego komputera lub twojego loginu, potencjalnie mogą uzyskać pełny dostęp do Active Directory i być właścicielem twojej sieci.

Ogranicz użycie Administratorów Domeny i innych uprzywilejowanych grup

Członkowie grup taki jak: Administratorzy domeny a także innych uprzywilejowanych mają nieograniczone uprawnienia w domenie. Mogą mieć dostęp do całej domeny, wszystkich systemów, wszystkich danych, komputerów, laptopów i tak dalej.

Nie zaleca się używania kont zwykłych użytkowników w grupie Administratorzy domeny, jedynym wyjątkiem jest domyślne konto administratora domeny, lub oddelegowani członkowie zespołów IT.

Administratorzy domeny są tym, czego próbują szukać włamywacze do infrastruktury IT.

Można czasowo umieścić konto użytkownika w grupie DA, gdy jest to niezbędne. Po zakończeniu zadania należy usunąć konto z grupy DA.

Grypy: Administratorzy przedsiębiorstwa, Administratorzy kopii zapasowych i Administratorzy schematu, również zaliczają się do tego schematu.

Im mniej osób ma dostęp do grup, oferujących podwyższone uprawnienia tym lepiej. Nie można dodać, np. użytkowników domeny, aby ułatwić im dostęp do zasobów, należy robić to w sposób zorganizowany, mając na uwadze bezpieczeństwo całej organizacji.

O co tyle szumu?

Gdy atakujący uzyskają dostęp do jednego systemu, mogą poruszać się w obrębie sieci w poszukiwaniu wyższych uprawnień (Administratorów domeny).

Jedną z metod wykonania tego jest przekazywanie skrótu hasła (hash).

Wystarczy, że jeden skompromitowany komputer lub konto użytkownika włamie się do sieci.

Wyczyszczenie grupy Administratorzy domeny to dobry pierwszy krok do zwiększenia bezpieczeństwa sieci. Może to zdecydowanie spowolnić atakującego.

Proces usuwania kont z grupy DA nie jest łatwy. Sam tego doświadczyłem, gdy musiałem przejrzeć listę kont, które znajdowały się w grupie DA. Bardzo często mamy zbyt wiele kont w grupach o podwyższonych uprawnieniach, które niekoniecznie potrzebują takich uprawnień.

- Inwentaryzacja uprzywilejowanych grup.

- Żadne codzienne konto nie powinno znajdować się w uprzywilejowanej grupie.

- Omów i przejrzyj dostęp ze swoim zespołem.

- Powoli zacznij usuwać uprzywilejowany dostęp.

- Może to być bolesny proces, ale jest to ważny krok w zmniejszaniu powierzchni ataku.

Użyj co najmniej dwóch kont (zwykłego i administratora)

Warto utworzyć dwa konta, jedno zwykłe, drugie do działań administracyjnych.

ALE

Nie umieszczaj swojego konta pomocniczego w grupie Administratorzy domeny, przynajmniej na stałe.

Zamiast tego postępuj zgodnie z najmniej uprzywilejowanym modelem administracyjnym. Zasadniczo oznacza to, że wszyscy użytkownicy powinni logować się na konto, które ma minimalne uprawnienia do wykonania swojej pracy.

Mając to na uwadze, Microsoft nie ułatwia odejścia od praw administratora domeny. Nie ma łatwego procesu delegowania praw do wszystkich systemów, takich jak DNS, DHCP, zasady grupy i tak dalej. Jest to często powód, dla którego tak wiele osób ma uprawnienia administratora domeny.

Powinieneś używać zwykłego konta bez administratora do codziennych zadań, takich jak sprawdzanie poczty e-mail, przeglądanie Internetu, system biletów i tak dalej. Konta uprzywilejowanego można używać tylko wtedy, gdy trzeba wykonywać zadania administracyjne, takie jak tworzenie użytkownika w Active Directory, logowanie do serwera, dodawanie rekordu DNS itp.

Spójrz na te dwa scenariusze.

Scenariusz 1 – Personel IT z prawami do domeny

Jan loguje się do swojego komputera za pomocą konta uprzywilejowanego, sprawdza pocztę i nieumyślnie pobiera wirusa. Konto Jana jest członkiem grupy DA, wirus ma pełne prawa do tego komputera, wszystkich serwerów, wszystkich plików i całej domeny. Może to spowodować poważne uszkodzenia i awarię krytycznych systemów.

Scenariusz 2 – Personel IT z regularnymi uprawnieniami

Jan sprawdza pocztę i nieumyślnie pobiera wirusa. Wirus ma ograniczony dostęp do komputera i nie ma dostępu do domeny lub innych serwerów. Spowodowałoby to minimalne szkody i zapobiegłoby rozprzestrzenianiu się wirusa w sieci.

Używając zwykłego konta, możesz zwiększyć bezpieczeństwo i uniknąć poważnych szkód.

Oto kilka typowych zadań, które można delegować na pomocnicze konto administratora.

- Prawa użytkowników i komputerów Active Directory

- DNS

- DHCP

- Lokalne uprawnienia administratora na serwerach

- Zasady grupy

- Exchange

- Lokalne uprawnienia administratora na stacjach roboczych

- Administracja Vsphere lub Hyper-v

Niektóre organizacje używają więcej niż dwóch kont i stosują podejście warstwowe. Jest to zdecydowanie bezpieczniejsze, ale dla niektórych może być niedogodnością.

- Konto zwykłe

- Konto do administrowania serwerem

- Konto do administrowania siecią

- Konto do administrowania stacjami roboczymi

- Użyj co najmniej dwóch kont

- Jedno konto nie ma uprawnień administratora i służy do codziennej pracy, takiej jak sprawdzanie poczty e-mail, przeglądanie Internetu i tak dalej. To konto nie powinno również mieć uprawnień administratora na komputerze lokalnym.

- Drugie konto służy do zadań administracyjnych, takich jak tworzenie kont AD, uprawnienia do folderów, zarządzanie maszynami wirtualnymi, tworzenie kopii zapasowych itp.

- Drugie konto (konto administratora) nie powinno mieć dostępu do VPN, poczty e-mail i, jeśli to możliwe, dostępu do Internetu.

Zabezpiecz konto administratora domeny

Każda domena zawiera konto administratora, które domyślnie jest członkiem grupy Administratorzy domeny.

Wbudowane konto administratora powinno być używane tylko do konfiguracji domeny i odzyskiwania po awarii (przywracanie usługi Active Directory).

Każdy, kto potrzebuje dostępu do serwerów lub usługi Active Directory na poziomie administracyjnym, powinien korzystać z własnego indywidualnego konta.

Nikt nie powinien znać hasła do konta administratora domeny. Ustaw naprawdę długie, np. 20-znakowe hasło i umieść je w bezpiecznym miejscu.

Ponadto firma Microsoft ma kilka zaleceń dotyczących zabezpieczenia wbudowanego konta administratora. Ustawienia te można zastosować do zasad grupy i zastosować do wszystkich komputerów.

- Włącz konto jest poufne i nie można go delegować.

- Interaktywne logowaniw wymaga specjalnej karty.

- Odmów dostępu do tego komputera z sieci.

- Odmów logowania jako zadanie wsadowe.

- Odmów logowania jako usługi.

- Odmów logowania przez RDP.

Wyłącz konto administratora lokalnego (na wszystkich komputerach)

Konto administratora lokalnego jest dobrze znanym kontem w środowiskach domeny i nie jest potrzebne.

Niepotrzebne, czy to prawda?

TAK

Powinieneś używać indywidualnego konta, które ma niezbędne uprawnienia do wykonywania zadań.

Jaki jest problem z lokalnym kontem administratora?

Dwa problemy.

- Jest to dobrze znane konto, nawet jeśli zmienisz jego nazwę, identyfikator SID jest taki sam i jest dobrze znany atakującym.

- Często zdarza się, że na każdym komputerze, lokalny Adminsitrator posługuje się tym samym hasłem.

Atakujący muszą tylko złamać jeden system, od tego momentu mają lokalne prawa administratora na każdym komputerze dołączonym do domeny. Mogą następnie użyć tego konta, aby przejść do innego systemu w celu zalogowania się na lokalne konto Administratora.

Jeśli musisz wykonywać zadania administracyjne na komputerze (instalować oprogramowanie, usuwać pliki itp.), powinieneś to robić na swoim indywidualnym koncie, a nie na lokalnym koncie administratora.

Nawet jeśli konto jest wyłączone, możesz uruchomić komputer w trybie awaryjnym i korzystać z konta administratora lokalnego.

Jako administrator wiem, że te dobre praktyki nie zawsze są praktyczne lub wprowadzają ogromną niedogodność.

Co się stanie, jeśli sieć przestanie działać lub karta sieciowa zepsuje się, a jeśli trzeba ją usunąć z domeny i dodać ponownie? Są sposoby na obejście tego, ale może to naprawdę spowolnić codzienną pracę.

Jeśli nie możesz wyłączyć konta, oto zalecenia dotyczące zabezpieczenia konta. Lepszą alternatywą jest użycie narzędzia Microsoft LAPS (opisanego poniżej )

- Odmów dostępu do tego komputera z sieci

- Odmów logowania jako zadanie wsadowe

- Odmów logowania jako usługi

- Odmów logowania przez RDP

Kolejny wpis w dokumentacji na stroach Microsoft’u, pozwoli na lepsze zrozumienie tego zagadnienia.

- Jeśli możesz, najlepiej wyłącz konto administratora lokalnego na urządzeniach użytkowników końcowych. Może to być trudne, ale najlepiej jest uwierzytelnić się za pomocą oddzielnego konta na urządzeniach użytkowników końcowych.

- Jeśli to nie jest opcja, sprawdź kolejną wskazówkę dotyczącą korzystania z LAPS.

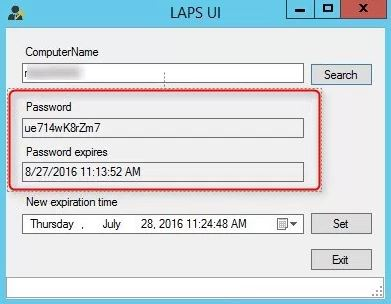

Użyj LAPS (Local Administrator Password Solution)

Rozwiązanie hasła administratora lokalnego (LAPS) staje się popularnym narzędziem do obsługi hasła administratora lokalnego na wszystkich komputerach.

LAPS to narzędzie firmy Microsoft, które umożliwia zarządzanie hasłami kont lokalnych komputerów dołączonych do domeny. Ustawia unikalne hasło dla każdego konta administratora lokalnego i przechowuje je w Active Directory dla łatwego dostępu.

Jest to jedna z najlepszych darmowych opcji łagodzenia ataków typu pass the hash i przenoszenia bocznego z komputera na komputer.

Bardzo często organizacje wdrażają system Windows przy użyciu systemu opartego na obrazach. Dzięki temu można szybko wdrożyć standardową konfigurację na wszystkich urządzeniach.

Ale..

Często oznacza to, że konto administratora lokalnego będzie takie samo na każdym komputerze. Ponieważ lokalne konto administratora ma pełne prawa do wszystkiego na komputerze, wystarczy, że jedno z nich zostanie naruszone, a następnie haker może uzyskać dostęp do wszystkich systemów.

LAPS jest zbudowany na infrastrukturze Active Directory, więc nie ma potrzeby instalowania dodatkowych serwerów.

Rozwiązanie wykorzystuje rozszerzenie po stronie klienta polityki grupowej do wykonywania wszystkich zadań związanych z zarządzaniem na stacjach roboczych. Jest obsługiwany przez Active Directory 2003 SP1 i nowsze oraz klienta Vista Service Pack 2 i nowsze.

Jeśli musisz użyć lokalnego konta administratora na komputerze, hasło zostanie pobrane z usługi Active Directory i będzie ono unikatowe dla tego pojedynczego komputera.

- Konto administratora lokalnego to dobrze znane konto, którego atakujący używają w celu uzyskania dostępu do Twoich komputerów.

- Firmy często używają komputerów, które zostały zeskanowane, więc hasło administratora jest takie samo na wszystkich komputerach.

- LAPS może pomóc w rozwiązaniu tego problemu, ustawiając losowe hasło dla konta administratora lokalnego na każdym komputerze.

Użyj bezpiecznej stacji roboczej administratora (SAW)

Bezpieczna stacja robocza administratora (secure admin workstation) to dedykowany system, którego należy używać wyłącznie do wykonywania zadań administracyjnych przy użyciu konta uprzywilejowanego.

Nie należy go używać do sprawdzania poczty e-mail lub przeglądania Internetu. Właściwie… nie powinien nawet mieć dostępu do internetu.

Jakie zadania wykonałbyś na SAW?

- Administracja Active Directory

- Zasady grupy

- Zarządzanie serwerami DNS i DHCP

- Każde zadanie wymagające uprawnień administratora na serwerach

- Prawa administratora do systemów zarządzania, takich jak VMware, Hyper-v, Citrix

- Administracja Microsoft 365

Zasadniczo, gdy musisz użyć swojego uprzywilejowanego konta do wykonywania zadań administracyjnych, powinieneś to robić z SAW. Stacje robocze do codziennego użytku są bardziej podatne na ataki typu pass the hash, ataki typu phishing, fałszywe strony internetowe, keyloggery i nie tylko.

Korzystanie z bezpiecznej stacji roboczej dla konta z podwyższonym poziomem uprawnień zapewnia znacznie lepszą ochronę przed tymi wektorami ataków. Ponieważ ataki mogą pochodzić z wewnątrz i z zewnątrz, najlepiej przyjąć zakładane naruszenie postawy bezpieczeństwa.

Ze względu na ciągłe zagrożenia i zmiany w technologii, metodologia wdrażania SAW ulega ciągłym zmianom. Istnieją również serwery PAW i jump, aby było jeszcze bardziej zagmatwane.

Oto kilka wskazówek, które pomogą Ci zacząć:

- Użyj czystej instalacji systemu operacyjnego (użyj najnowszego systemu operacyjnego Windows).

- Włącz pełne szyfrowanie dysku.

- Ogranic dostęp do portów USB.

- Włącz zaporę systemu Windows.

- Zablokuj internet.

- Użyj maszyny wirtualnej – serwer terminali działa dobrze.

- Zainstalowane minimalne oprogramowanie.

- Aby uzyskać dostęp, użyj karty dwuskładnikowej lub karty inteligentnej.

- Ogranicz systemy do akceptowania tylko połączeń z SAW.

Typowy przepływ pracy przy użyciu SAW:

- Zaloguj się do komputera za pomocą swojego zwykłego konta, aby sprawdzić pocztę e-mail i wyświetlić nowe prośby o pomoc.

- Jeśli mam jakieś zadanie administracyjne, zaloguję się do swojego komputera SAW za pomocą uprzywilejowanego konta, które ma uprawnienia do modyfikowania członkostwa w grupie AD i doda użytkownika do niezbędnej grupy zabezpieczeń AD.

Całkiem proste, prawda?

Może wydawać się to kłopotliwe, ale w rzeczywistości jest to wygodniejsze w ten sposób. Mogę zdalnie wyjść poza sieć i mieć serwer ze wszystkimi potrzebnymi narzędziami. Nie muszę się też martwić o ponowne zainstalowanie całego mojego oprogramowania pomocy technicznej, jeśli muszę wykonać obraz komputer.

Aby uzyskać więcej informacji na ten temat, zapoznaj się z dokumentacją urządzeń dostępu uprzywilejowanego firmy Microsoft.

- Korzystaj z bezpiecznej stacji roboczej (SAW, PAW, Jump Server) do wykonywania zadań administracyjnych.

- Używaj lokalnego komputera do rzeczy, które nie wymagają skalowanych uprawnień.

- Maszyna SAW powinna być zablokowana z ograniczonym dostępem, zaimplementuj MFA do SAW, jeśli możesz.

- W przypadku naruszenia bezpieczeństwa SAW może pomóc ograniczyć nieautoryzowany dostęp do Twoich systemów i danych.

Włącz ustawienia zasad audytu za pomocą zasad grupy

Upewnij się, że następujące ustawienia zasad audytu są skonfigurowane w zasadach grupy i zastosowane do wszystkich komputerów i serwerów.

Konfiguracja komputera -> Zasady – Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zaawansowana konfiguracja zasad audytu (Computer Configuration -> Policies -Windows Settings -> Security Settings -> Advanced Audit Policy Configuration).

Logowanie do konta

Upewnij się, że „Weryfikacja poświadczeń audytu” jest ustawiona na „Sukces i niepowodzenie” („Audit Credential Validation” ustawione na „Success and Failure”)

Zarządzanie kontem:

- „Zarządzanie grupą aplikacji” jest ustawiony na „Sukces i porażka” („Application Group Management” ustawione na „Success and Failure”)

- „Zarządzanie kontem komputera” jest ustawiony na „Sukces i porażka” („Computer Account Management” ustawione na „Success and Failure”)

- „Inne zdarzenia zarządzania kontem” jest ustawiony na „Sukces i porażka” („Other Account Management Events” ustawione na „Success and Failure”)

- „Zarządzanie grupą bezpieczeństwa” jest ustawiony na „Sukces i porażka” („Security Group Management” ustawione na „Success and Failure”)

- „Zarządzanie kontem użytkownika” jest ustawiony na „Sukces i porażka” („User Account Management” ustawione na „Success and Failure”)

Szczegółowe śledzenie:

- „Aktywność PNP” jest ustawiony na „Sukces” („PNP Activity” ustawione na „Success”)

- „Tworzenie procesu” jest ustawiony na „Sukces” („Process Creation” is set to „Success”)

Logowanie/Wylogowanie

- „Blokada konta” jest ustawiony na „Sukces i porażka” („Account Lockout” ustawione na „Success and Failure”)

- „Członkostwo w grupie” jest ustawiony na „Sukces” („Group Membership” ustawione na „Success”)

- „Wylogowanie” jest ustawiony na „Sukces” („Logoff” ustawione na „Success”)

- „Logowanie” jest ustawiony na „Sukces i porażka” („Logon” ustawione na „Success and Failure”)

- „Inne zdarzenia logowania/wylogowywania” jest ustawiony na „Sukces i niepowodzenie” („Other Logon/Logoff Events” ustawione na „Success and Failure”)

- „Logowanie specjalne” jest ustawiony na „Sukces” („Special Logon” ustawione na „Success”)

Dostęp do obiektów

- „Magazyn wymienny” jest ustawiony na „Sukces i niepowodzenie” („Removable Storage” ustawione na „Success and Failure”)

Zmiana zasad

- „Zmiana polityki audytu” jest ustawiony na „Sukces i porażka” („Audit Policy Change” ustawione na „Success and Failure”)

- „Zmiana zasad uwierzytelniania” jest ustawiony na „Sukces” („Authentication Policy Change” ustawione na „Success”)

- „Zmiana polityki autoryzacji” jest ustawiony na „Sukces” („Authorization Policy Change” ustawione na „Success”)

Korzystanie z uprawnień

- „Sensitive Privilege Use” jest ustawiony na „Sukces i niepowodzenie” ( „Sensitive Privilege Use” ustawione na „Success and Failure”)

System

- „Sterownik IPsec” jest ustawiony na „Sukces i niepowodzenie” ( „IPsec Driver” ustawione na „Success and Failure”)

- „Inne zdarzenia systemowe” jest ustawiony na „Sukces i porażka” („Other System Events” ustawione na „Success and Failure”)

- „Zmiana stanu bezpieczeństwa” jest ustawiony na „Sukces” („Security State Change” ustawione na „Success”)

- „Rozszerzenie systemu bezpieczeństwa” jest ustawiony na „Sukces i porażka” („Security System Extension” ustawione na „Success and Failure”)

- „Integralność systemu” jest ustawiona na „Sukces i porażka” („System Integrity ustawione na „Success and Failure”)

Złośliwe działania często rozpoczynają się na stacjach roboczych, jeśli nie monitorujesz wszystkich systemów, możesz przeoczyć wczesne oznaki ataku na własną infrastrukutrę.

W następnej sekcji omówię, jakie zdarzenia powinieneś monitorować.

Jeśli nie masz skonfigurowanych odpowiednich ustawień audytu i rejestrowania, nie możesz monitorować złośliwej aktywności ani badać naruszenia bezpieczeństwa.

Monitoruj Active Directory pod kątem oznak włamania

Należy monitorować następujące zdarzenia usługi Active Directory, aby pomóc w wykryciu włamania i nietypowego zachowania w sieci.

Oto kilka wydarzeń, które powinieneś monitorować i przeglądać co tydzień.

- Zmiany w grupach uprzywilejowanych, takich jak Administratorzy domeny, Administratorzy przedsiębiorstwa i Administratorzy schematu.

- Wzrost liczby słabych haseł.

- Wzrost liczby zablokowanych kont.

- Wyłączone lub usunięte oprogramowana antywirusowego.

- Wszystkie aktywności wykonywane przez konta uprzywilejowane.

- Zdarzenia dotyczące logowania/wylogowywania.

- Korzystanie z kont administratora lokalnego.

Jak monitorujesz zdarzenia w Active Directory?

Najlepszym sposobem jest zebranie wszystkich dzienników na scentralizowanym serwerze, a następnie użycie oprogramowania do analizy dzienników w celu wygenerowania raportów.

Niektóre analizatory logów są fabrycznie wyposażone w raporty bezpieczeństwa Active Directory, a inne trzeba będzie tworzyć samodzielnie.

Oto niektóre z najpopularniejszych analizatorów logów.

Z dobrym analizatorem logów będziesz w stanie szybko wykryć podejrzaną aktywność w swoim środowisku Active Directory.

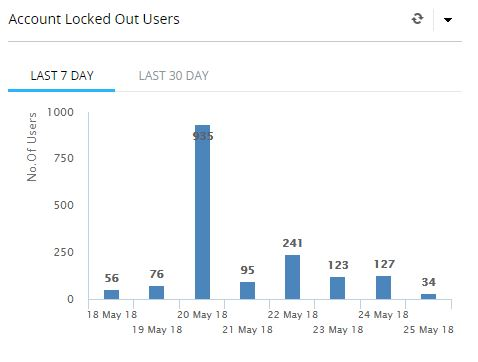

Oto kilka zrzutów ekranu z analizatora. Pierwszy zrzut ekranu pokazuje wzrost blokad kont.

To zdecydowanie nie jest normalne.

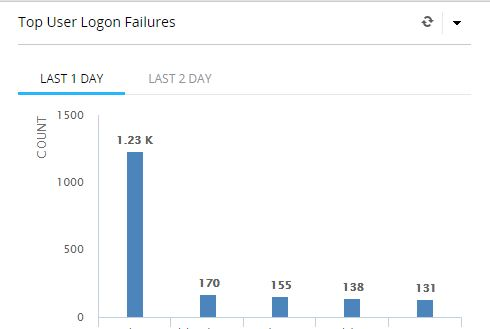

Na tym zrzucie ekranu widać ogromny wzrost liczby niepowodzeń logowania. Bez analizatora logów te zdarzenia byłyby trudne do wykrycia.

- Powinieneś mieć zainstalowany analizator logów, aby monitorować i ostrzegać o złośliwej aktywności w sieci.

- Zaletą jest to, że możesz zobaczyć złośliwe próby i odciąć atakujących, zanim włamią się do twojego systemu

- Analizator logów pomaga również w analizowaniu zdarzeń po naruszeniu, ale jest ważniejszy, aby wcześnie wykryć nienormalną aktywność.

Złożoność haseł, na co zwrócić szczególną uwagę

Hasło o złożoności 8 znaków, nie jest już bezpiecznym hasłem. Zamiast tego użyj co najmniej 12 znaków i przeszkol swoich użytkowników z zasad tworzenia haseł.

Im dłuższe hasło, tym lepiej.

Hasła to po prostu dwa lub więcej losowo połączonych słów. Możesz dodawać cyfry i inne znaki.

Badania wykazały, że kiedy potrzebujesz złożoności, jest ona używana w podobny sposób, a następnie powtarzana. Hakerzy zrozumieli to i istnieją teraz ogromne listy haseł (dostępne bezpłatnie), które zawierają miliony łatwych do odgadnięcia haseł.

Znasz kogoś, kto używa takich haseł?

S@mmer2022, czerwiec2022$

To przykłady trywialnych haseł, któych nie powinno się używać.

Lepsza polityka haseł

- Ustaw 12-znakowe hasła

- Zapamiętaj 10 ostatnio używanych haseł

- Po 3 próbie zablokuj konto na określony czas lub do czasu ręcznego odblokowania

Dobre hasła

Gitarakubelkowa22

Zonglowanieekranem

Powyższe przykłady są całkowicie przypadkowe. Ich złamanie zajęłoby bardzo dużo czasu i najprawdopodobniej nikt by ich nie odgadł.

Przykłady złych haseł

Naprawdelubiepizze22

Niebojestniebieskie44

Istotne jest, aby w haśle kolejne słowa nie wynikały z poprzednich, dzięki losowości oraz przypadkowości hasła będą bardziej baezpieczne.

Jeśli Twoja organizacja musi spełniać określone standardy, upewnij się, że standardy te obsługują te zalecenia dotyczące haseł.

Pamiętaj również, aby zaktualizować pisemną politykę swojej firmy.

- Używaj dłuższych haseł, co najmniej 12 znaków.

- Dłuższe hasła są trudniejsze do złamania przez co zapewniają lepszą ochronę.

Użyj opisowych nazw dla security groups

Przede wszystkim upewnij się, że używasz grup zabezpieczeń (security groups), a nie indywidualnych kont do udostępniania zasobów, co znacznie ułatwia zarządzanie zasobami.

Nie nazywaj swoich grup zabezpieczeń nazwą ogólną, taką jak helpdesk lub szkolenie HR.

Kiedy masz takie ogólne nazwy, będą one używane na wszelkiego rodzaju zasobach i stracisz kontrolę nad bezpieczeństwem.

I nie ma łatwego sposobu, aby sprawdzić, do czego wszystkie grupy zabezpieczeń mają uprawnienia. Tak, są narzędzia, które możesz uruchomić, ale jeśli masz środowisko średniej lub dużej wielkości, będzie to ogromne zadanie.

Przykładem złej nazwy dla grupy jest: IT_Local, dobrym przykładem jest, np. Disk_D_Training_HR.

IT_Local jest bardzo ogólne. Patrząc tylko na nazwę, nie wiemy, do czego ta grupa dokładnie służy. Tak, prawdopodobnie jest używany przez dział IT, ale gdzie?

W ten sposób uprawnienia mogą wymknąć się spod kontroli i możesz dać ludziom dostęp do rzeczy, do których nie powinni mieć dostępu. Niektórzy administratorzy systemu mogą otrzymać prośbę o dostęp do udziału sieciowego działu IT i dodać użytkowników do tej grupy. Ale nie wie, że ta grupa może być używana w innych systemach. Teraz po prostu dał niektórym użytkownikom pełne uprawnienia do innych systemów.

Kiedy używasz opisowej nazwy, takiej jak grupa „Disk_D_Training_HR”, możesz spojrzeć na nazwę i dobrze wiedzieć, do czego ona służy. W tym przykładzie gruap dotyczy: dysku D, działu HR i ma coś wspólnego ze szkoleniem. Pracownicy działu IT powinni dobrze wiedzieć, co to jest patrząc jedynie na jego nazwę.

Oto rzeczywisty przykład tego, jak złe nazwy grup mogą prowadzić do problemów.

Znam przypadek, gdzie istniało wiele grup zabezpieczeń, które delegowały uprawnienia do usługi Active Directory.

Istniała grupa o nazwie helpdesk, inna grupa IS Support i jeszcze jedna o nazwie AD Modify.

Miałem wrażenie, że tylko pracownicy Helpdesku mają uprawnienia do Active Directory do resetowania haseł i odblokowywania kont.

Dowiedziałem się, że te grupy były wykorzystywane do innych zasobów, takich jak oprogramowanie helpdesk, udział sieciowy i drukarki. W jej skład wchodzili więc różni pracownicy działu IT.

Po usunięciu tych grup zaczęły się telefony od programistów czy analityków biznesowych z pytaniem, dlaczego nie mogą już zresetować haseł użytkowników. Dlaczego u licha programiści resetują hasła użytkowników?

Jasne, że dokładna nazwa grupy bezpieczeństwa zapobiegłaby temu.

Jeśli nie nazwiesz konkretnej grupy zabezpieczeń, może to być przyczynek do problemów w infrastrukturze IT.

Oto kilka dobrych przykładów nazywania grup.

Przykład 1: Zezwól helpdeskowi na resetowanie haseł

Nazwa grupy zabezpieczeń: IT-Helpdesk-PASS-Reset

Ponieważ nazwa grupy jest dokładna, pomogłoby to zapobiec używaniu jej w innych zasobach, takich jak drukarka lub udział sieciowy.

Przykład 2: Zezwól HR na dostęp do udostępnionego folderu

Nazwa grupy zabezpieczeń: Disk_D_HR-Training-Folder-RW

Znowu ma to bardzo konkretną nazwę i pomaga określić, do czego powinno być używane.

Możesz wymyślić własną konwencję nazewnictwa, po prostu określ konkretną nazwę i unikaj ogólnych nazw grup jednowyrazowych.

- Ogólne nazwy grup mogą prowadzić do poważnych problemów z bezpieczeństwem.

- Używaj opisowych nazw grup, aby łatwo określić, do czego jest używana.

- Wymyśl konwencję nazewnictwa, udokumentuj ją i podziel się z personelem IT.

Znajdź i usuń nieaktywne konta użytkowników i komputerów

Musisz mieć wdrożoną procedurę wykrywania nieaktywnych użytkowników i kont komputerów w usłudze Active Directory.

Nie chcesz, aby kilka nieużywanych kont znajdowało się w Active Directory, tylko czekając na odkrycie i użycie przez atakującego. Może to również powodować problemy z raportowaniem, łataniem i spowolnieniem polityki grupy.

CIS Critical Security Controls mówi „Istnieje wiele sposobów na ciche uzyskanie dostępu do kont użytkowników, w tym słabe hasła, konta nadal ważne po opuszczeniu przedsiębiorstwa przez użytkownika, uśpione lub utrzymujące się konta testowe”.

CIS zaleca usunięcie lub wyłączenie nieaktywnych kont po 45 dniach braku aktywności.

Usuń użytkowników z lokalnej grupy administratorów

Zwykły użytkownik nie powinien znajdować się w lokalnej grupie administratorów na komputerach.

Użytkownik z uprawnieniami administratora lokalnego daje mu pełny dostęp do całego systemu operacyjnego Windows. Może to prowadzić do wszelkiego rodzaju problemów z bezpieczeństwem, takich jak instalowanie oprogramowania, wyłączanie programu antywirusowego, pobieranie i instalowanie złośliwego oprogramowania, kradzież danych, hakowanie poświadczeń, przechodzenie na inne komputery i tak dalej.

Raport o lukach w zabezpieczeniach firmy Microsoft mówi:

„Spośród wszystkich luk wykrytych w systemie Windows 169 uznano za „krytyczne”. Usunięcie praw administratora mniejsza tę liczbę o 85% tych krytycznych luk”.

Usuwając użytkowników z lokalnej grupy administratorów, znacznie zmniejszasz możliwości uzyskania przez atakujących dostępu do Twojego komputera i sieci.

Zalecam kontrolowanie lokalnej grupy administratorów za pomocą zasad grupy. Jeśli usuniesz je z komputera bez scentralizowanej kontroli, ktoś po prostu przywróci prawa. Wielokrotnie zdarza się, że część zespołów IT, aby ułatwić sobie dodają oraz pozostawiają podwyższone uprawnienia na lokalnych stacjach.

Korzystanie z zasad grupy i grup z ograniczeniami uniemożliwi pracownikom zmiany w konfiguracji oraz podwyższy bezpieczeństwo.

Nie instaluj dodatkowego oprogramowania ani ról serwera na kontrolerach domeny

Kontrolery domeny (DC) powinny mieć zainstalowane ograniczone oprogramowanie i role.

DC mają kluczowe znaczenie dla przedsiębiorstwa, nie chcesz zwiększać zagrożeń bezpieczeństwa przez uruchamianie na nich dodatkowego oprogramowania.

Windows Server Core to świetna opcja do uruchamiania roli DC i innych ról, takich jak DHCP, DNS, serwery wydruku i serwery plików. Server Core działa bez graficznego interfejsu użytkownika i wymaga mniej poprawek zabezpieczeń ze względu na mniejszą liczbę usług.

Rdzeń serwera może mieć swoje wyzwania, ponieważ niektóre oprogramowanie innych firm nie jest kompatybilne.

- Nie instaluj przypadkowych aplikacji na swoich krytycznych serwerach.

- Instalowanie większej ilości elementów na kontrolerach domeny może prowadzić do dodatkowych zagrożeń bezpieczeństwa.

- Dbaj o to, by Twoje DC były przeznaczone tylko do utrzymywania podstawowych i niezbędnych usług.

Zarządzanie poprawkami i skanowanie podatności

Atakujący szybko wykorzystują znane luki w zabezpieczeniach.

Jeśli nie skanujesz regularnie i nie naprawiasz wykrytych luk w zabezpieczeniach, jesteś narażony na znacznie większe ryzyko zaszyfrowania.

Wskazówki dotyczące dalszego zarządzania podatnościami.

- Skanuj wszystkie systemy co najmniej raz w miesiącu, aby zidentyfikować wszystkie potencjalne luki w zabezpieczeniach. Jeśli możesz skanować częściej, tym lepiej.

- Ustal priorytety wyszukiwania skanów luk w zabezpieczeniach i najpierw napraw te, które mają znane luki na wolności.

- Wdrażaj automatyczne aktualizacje oprogramowania do systemów operacyjnych.

- Wdróż zautomatyzowaną aktualizację oprogramowania innych firm.

- Zidentyfikuj nieaktualne oprogramowanie, które nie jest już obsługiwane, i zaktualizuj je.

Korzystaj z bezpiecznych usług DNS, aby blokować złośliwe domeny

Możesz zapobiec przedostawaniu się dużej ilości złośliwego ruchu do sieci, blokując złośliwe wyszukiwania DNS.

Za każdym razem, gdy system potrzebuje dostępu do Internetu, w większości przypadków użyje nazwy domeny. Komputery komunikują się ze sobą za pomocą adresów IP, więc komputery używają systemu DNS do mapowania nazwy domeny na adres IP.

Dostępnych jest kilka usług, które sprawdzają zapytania DNS pod kątem złośliwych domen i blokują je.

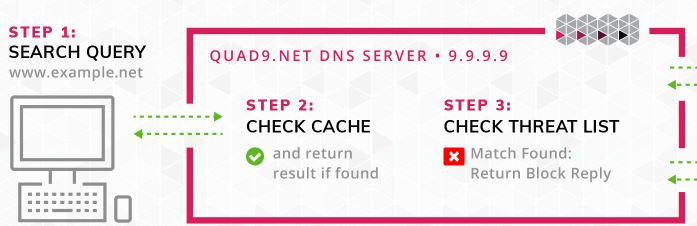

Jak to działa?

Te usługi DNS zbierają informacje o złośliwych domenach z różnych źródeł publicznych i prywatnych. Gdy otrzyma zapytanie dotyczące domeny, którą oznaczył jako złośliwą, zablokuje dostęp, gdy system spróbuje się z nimi skontaktować.

Oto przykład:

Klient klika link prowadzący do strony example.net.

Lokalna pamięć podręczna jest sprawdzana.

Usługa DNS sprawdza, czy domena znajduje się na liście zagrożeń, dlatego zwraca odpowiedź blokującą.

W powyższym przykładzie, ponieważ zapytanie DNS zwróciło blokadę, żaden złośliwy ruch nigdy nie został wprowadzony do sieci.

Oto niektóre z najpopularniejszych bezpiecznych usług DNS.

Ponadto większość systemów IPS (Intrusion Prevention Systems) obsługuje możliwość sprawdzania wyszukiwania DNS na liście złośliwych domen.

- Korzystanie z bezpiecznej usługi DNS to prosty sposób na blokowanie znanego złośliwego ruchu

- Niektóre z tych usług są bezpłatne, takie jak Quad9

- Możesz nawet użyć tego w domu, zmieniając ustawienia DNS na lokalnej karcie sieciowej.

Uruchom obsługiwane systemy operacyjne

W każdej nowej wersji systemu operacyjnego Windows firma Microsoft zawiera wbudowane funkcje i ulepszenia zabezpieczeń. Co ważniejsze, otrzymujesz aktualizacje zabezpieczeń.

Samo pozostanie na najnowszym systemie operacyjnym zwiększy ogólne bezpieczeństwo.

Nowe funkcje bezpieczeństwa na serwerze 2022:

- Serwer z zabezpieczonym rdzeniem.

- Ochrona oprogramowania.

- Bezpieczny rozruch UEFI.

- Bezpieczeństwo oparte na wirtualizacji.

- Nieobsługiwane systemy operacyjne nie otrzymują aktualizacji zabezpieczeń. To duży problem.

- Kontroluj swoje systemy i otrzymuj z wyprzedzeniem terminy zakończenia okresu eksploatacji i zakończenia wsparcia technicznego.

- Posiadanie obsługiwanych systemów pozwoli im uzyskać aktualizacje zabezpieczeń i korzystać z najnowszych funkcji zabezpieczeń.

Uwierzytelnianie dwuskładnikowe (Two Factor Auth)

Przejęcie konta jest bardzo powszechne, co może zapewnić atakującym zdalny dostęp do Twoich systemów za pośrednictwem VPN, Citrix lub innych systemów zdalnego dostępu.

Sprawdź swoje dzienniki Microsoft 365 lub ADFS, zdziwisz się, ile prób logowania pochodzi min. z Chin czy Rosji.

Jednym z najlepszych sposobów ochrony przed włamaniami na konto jest uwierzytelnianie dwuskładnikowe. Pomoże to również w zwalczaniu ataków polegających na rozpylaniu haseł.

Załóżmy, że użytkownik dał się nabrać na próbę phishingu, w której poproszono użytkownika o zweryfikowanie nazwy użytkownika i hasła.

Teraz atakujący ma poświadczenia Active Directory tego użytkownika. Atakujący mógł teraz uzyskać dostęp do wielu systemów z dowolnego miejsca.

Jeśli użytkownik włączył uwierzytelnienie dwuskładnikowe, może to uniemożliwić dostęp, nawet jeśli konto zostało naruszone. Atakujący potrzebowałby drugiego zestawu poświadczeń, aby się zalogować.

Naprawdę nie ma możliwości ochrony kont przed złamaniem zabezpieczeń, istnieje zbyt wiele sposobów, aby osoby atakujące mogły uzyskać dane uwierzytelniające.

Jeśli korzystasz z usługi Microsoft 365 i w zależności od posiadanego pakietu MFA taka funkcja może być dołączona. Skorzystaj z niej.

Popularne rozwiązania do uwierzytelniania dwuskładnikowego.

Monitoruj logi DHCP dla podłączonych urządzeń

Powinieneś wiedzieć, jakie urządzenia są podłączone do Twojej sieci, jeśli masz wiele lokalizacji z dużą liczbą użytkowników i komputerów, może być to trudne.

Istnieją sposoby, aby uniemożliwić połączenie tylko autoryzowanym urządzeniom, ale może to być kosztowne i wymagać dużo pracy przy konfiguracji. Jeśli masz zasoby, to jest właściwa droga do podniesienia bezpieczeństwa.

Inną dostępną już metodą jest monitorowanie dzienników DHCP podłączonych urządzeń.

Wszystkie urządzenia użytkowników końcowych powinny być skonfigurowane do korzystania z protokołu DHCP. Następnie możesz przejrzeć dzienniki, aby zobaczyć, jakie dokłądnie urządzenia się łączą do sieci, w jakich godzinach oraz ewentualnie do któych punktów. Powinieneś mieć konwencję nazewnictwa dla swojego sprzętu, co ułatwi wykrycie ewentualnych nieautoryzowanych urządzeń.

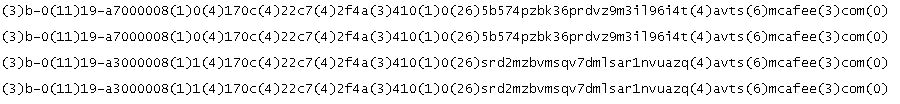

Monitoruj dzienniki DNS pod kątem złośliwej aktywności w sieci

Większość połączeń zaczyna się od zapytania DNS. Wszystkie systemy przyłączone do domeny powinny być skonfigurowane do korzystania z lokalnego serwera DNS systemu Windows.

Dzięki tej konfiguracji możesz rejestrować każde wewnętrzne i zewnętrzne wyszukiwanie DNS. Gdy urządzenie klienckie nawiąże połączenie ze złośliwą witryną, zarejestruje tę nazwę witryny w dziennikach DNS.

Te złośliwe domeny są zwykle dziwnymi, losowymi domenami znaków, które nie wyglądają normalnie.

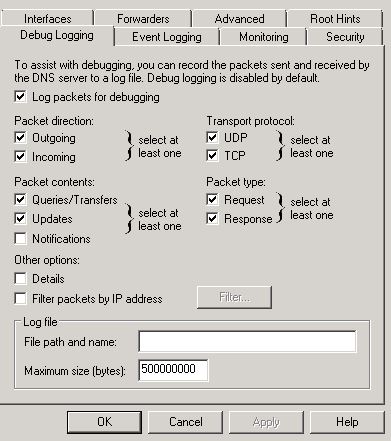

Oto kilka zrzutów ekranu podejrzanych wyszukiwań DNS z dzienników.

Poważnie wątpię, czy użytkownik celowo próbuje wejść na tę stronę. Tego rodzaju wyszukiwania należy sprawdzić, aby ustalić, czy są złośliwe, czy nie.

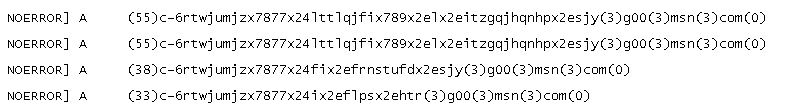

Aby wyświetlić wyszukiwania DNS, musisz najpierw włączyć dzienniki debugowania DNS na serwerach Windows.

Kroki umożliwiające włączenie dzienników debugowania DNS w systemie Windows Server

1.Otwórz konsolę zarządzania DNS (DNS Management Console).

2.Kliknij prawym przyciskiem myszy i wybierz właściwości.

3. Kliknij kartę Rejestrowanie debugowania (Debug Logging Tab).

4. Zaznacz pole „Zapisuj pakiety do debugowania” („Log packets for debugging”).

Po skonfigurowaniu dzienników debugowania możesz je zaimportować do analizatora, aby szybko wykryć złośliwą aktywność.

Możesz również przekonwertować plik dziennika na plik CSV, aby ułatwić jego odczytywanie i filtrowanie.

Korzystaj z najnowszych funkcji zabezpieczeń ADFS i platformy Azure

ADFS i Azure mają kilka świetnych funkcji zabezpieczeń. Te funkcje pomogą w ochronie haseł, ochronią przed włamaniem na konto, phishingiem i tak dalej.

Bez względu na to, na jakim poziomie Microsoft 365 jesteś, istnieją pewne funkcje, którym powinieneś się przyjrzeć.

Oczywiście subskrypcje premium mają najlepsze funkcje bezpieczeństwa.

Ale

Microsoft ulepsza i dodaje nowe funkcje na każdym poziomie.

Oto kilka funkcji, którym warto się przyjrzeć:

Inteligentna blokada (Smart Lockout) – wykorzystuje algorytmy do wykrywania nietypowej aktywności logowania.

Blokuj adres IP (IP Lockout) – wykorzystuje bazę danych firmy Microsoft zawierającą znane złośliwe adresy IP do blokowania logowania.

Symulacje ataków (Attack Simulations) – powinieneś przeprowadzać regularne testy phishingu, aby pomóc w szkoleniu użytkowników końcowych. Microsoft wkrótce wyda oprogramowanie symulatora phishingu.

Uwierzytelnianie MFA (MFA Authentication) – dwuskładnikowe rozwiązanie firmy Microsoft

Zakazane hasła (Banned passwords) – sprawdza hasła na znanej liście

Azure AD Connect Health – zapewnia kilka dobrych raportów

Niestandardowe słabe hasła (Custom bad passwords) – możliwość dodawania niestandardowych zabronionych haseł w celu sprawdzenia.

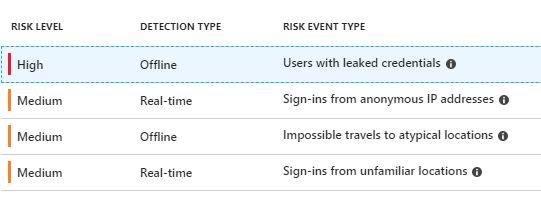

Obecnie używam hybrydowej konfiguracji Microsoft 365, posiada on (również czysty Azure), powiadomienia o niebezpieczeństwach związanych z infrastrukturą.

Niektóre z tych funkcji są dostępne w najnowszej wersji programu ADFS, a niektóre są objęte subskrypcją usługi Microsoft 365.

Zdecydowanie sprawdź wszystkie dostępne funkcje zabezpieczeń w usługach ADFS, Microsoft 365 i Azure.

Warto zapoznać się z dokumentacją dotyczącą tych zabezpieczeń.

Secure score w Microsoft 365

Security score analizuje bezpieczeństwo Twojej organizacji Microsoft 365 na podstawie aktywności i ustawień zabezpieczeń.

Secure Score sprawdza Twoje usługi Microsoft 365, a następnie sprawdza Twoje ustawienia i działania oraz podaje wynik bezpieczeństwa.

Po przeanalizowaniu Twojego wyniku wyświetli szczegółową listę ocen i zalecanych działań w celu rozwiązania problemów.

Aby uzyskać dostęp do tej funkcji, będziesz potrzebować subskrypcji Premium lub Enterprise, a ponadto musisz mieć przypisaną rolę administratora globalnego lub rolę niestandardową.

Firma Microsoft stale się rozwija i dodaje dodatkowe funkcje do Secure Score.

Jeśli masz dostęp do tej funkcji, skorzystaj z niej.

Plan awaryjny, warto go mieć

Ransomware, czyli co zrobić gdy nasza infrastruktura zostanie zaszyfrowana?

- Czy masz politykę reakcji na takie zdarzenia?

- Czy przetestowałeś i przeszkoliłeś personel, jak poradzić sobie z takim zdarzeniem?

- Czy tworzysz kopię zapasową Active Directory i innych krytycznych serwerów?

Cyberataki mogą spowodować wyłączenie systemów i zatrzymanie operacji biznesowych.

Dobry plan reagowania na incydenty mógłby ograniczyć wpływ takiego ataktu oraz przyspieszyć odzyskanie sprawności infrastruktury.

Oto kilka rzeczy, które należy uwzględnić w planie reagowania na incydenty.

- Stwórz politykę i plan reagowania na incydenty

- Tworzenie procedur obsługi i raportowania incydentów

- Ustanów procedury komunikowania się ze stronami zewnętrznymi

- Stwórz zespoły reagowania i liderów

- Priorytetyzuj serwery

- Opis przejścia i szkolenie

Dokumentuj delegowanie w Active Directory

Najlepszym sposobem kontrolowania dostępu do usługi Active Directory i powiązanych zasobów jest użycie grup zabezpieczeń.

Jeśli przekazujesz prawa osobom fizycznym, tracisz kontrolę nad tym, kto ma do nich dostęp.

Twórz niestandardowe grupy o bardzo konkretnych nazwach, dokumentuj, kto ma do nich uprawnienia. Nie zezwalaj tylko na dodawanie użytkowników do tych grup niestandardowych bez procesu zatwierdzania. To tylko kolejny sposób, w jaki uprawnienia mogą wymknąć się spod kontroli.

Dowiedz się, jakie grupy są delegowane do jakich zasobów, udokumentuj to i upewnij się, że Twój zespół ma tego świadomość.

Zablokuj konta usług

Konta usług to te konta, które uruchamiają plik wykonywalny, zadanie lub usługę, uwierzytelnianie AD itp.

Są one używane i często mają ustawione hasło, które nigdy nie wygasa.

Konta te często mają zbyt wiele uprawnień i najczęściej są członkami grupy administratorów domeny.

Oto kilka wskazówek dotyczących blokowania kont usługi.

- Zamiast tego użyj zarządzanych kont usług.

- Używaj długich silnych haseł.

- Daj dostęp tylko do tego, co jest potrzebne.

- Staraj się unikać przyznawania uprawnień administratora lokalnego.

- Nie umieszczaj administratorów domeny.

- Odmów lokalnego logowania.

- Odmów logowania jako pliku wsadowego.

- Wymagaj od dostawców, aby ich oprogramowanie działało bez uprawnień administratora domeny.

- Konta usług muszą być odpowiednio skonfigurowane i zablokowane.

- Konta te są często dodawane ze znacznie większą liczbą uprawnień niż jest to potrzebne.

- Zastanów się nad używaniem zarządzanych kont usługi zamiast zwykłego konta.

Korzystaj z baz i testów bezpieczeństwa

Domyślna instalacja systemu operacyjnego Windows zawiera wiele funkcji, usług, ustawień domyślnych i włączonych portów, które nie są bezpieczne.

Ustawienia domyślne należy sprawdzić pod kątem znanych testów bezpieczeństwa.

Ustanowienie bezpiecznej konfiguracji we wszystkich systemach może zmniejszyć powierzchnię ataku przy zachowaniu funkcjonalności. Istnieje kilka zasobów, które zapewniają testy porównawcze bezpieczeństwa.

Firma Microsoft udostępnia zestaw narzędzi do sprawdzania zgodności z zabezpieczeniami, który umożliwia analizowanie i testowanie pod kątem zalecanych przez firmę Microsoft baz danych konfiguracji zabezpieczeń.

Kolejnym świetnym źródłem informacji jest CIS SecureSuite.

Zapewnia również podstawy konfiguracji zabezpieczeń. Ponadto udostępnia narzędzia, które mogą skanować system i dostarczać raport o awariach.

Większość zalecanych ustawień można skonfigurować za pomocą zasad grupy i wdrożyć na wszystkich komputerach.

Podsumowanie

Jeden w najdłuższych wpisów na blogu, sądzę, że warto mieć świadomość jak skomplikowanym środowiskiem jest Actvie Directory. Dlatego też koniecznie należy je zabezpieczyć, w taki sposób, aby nasza organizacja w przypadku jakiegokolwiek zdarzenia nie ucierpiała, a czas odzyskania sprawność musi być jak najkrótszy. Warto zapoznać się również z wcześniejszymi wpisami, 15 najlepszych praktyk dotyczących Group Policy Object (GPO), 16 praktyk konfiguracji serwera DHCP, Konwencje nazewnictwa użytkowników Active Directory. Mam nadzieję, że taki zestaw pomoże w codziennej pracy z rozwiązaniami firmy Microsoft i/lub właściwym zapłanowaniem wdrożenia w/w rozwiązań w organizacji.

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).