W tym wpisie chciałbym pokazać, w jaki sposób znaleźć użytkowników, którzy próbowali podać nieprawidłowe hasło w Active Directory.

Powody, dla których warto sprawdzać, czy w Active Directory nie występują nieprawidłowe próby wprowadzenia hasła:

- Identyfikuj próby ataku typu brute-force na konta użytkowników.

- Rozwiązywanie problemów związanych z blokadą konta użytkownika.

- Generuj raporty Active Directory na potrzeby audytu i oceny bezpieczeństwa.

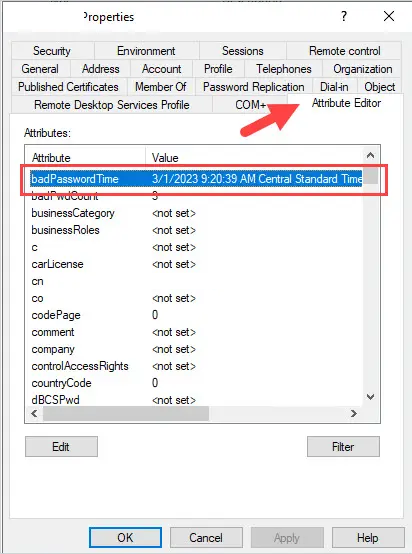

- Gdy konto użytkownika AD próbuje uwierzytelnić się przy użyciu złego hasła, przechowuje czas w atrybucie badPasswordTime. Zwiększa także wartość atrybutu badPwdCount. Możesz zobaczyć te wartości, klikając Edytor atrybutów.

Często zdarza się, że użytkownicy, źle wpisują hasło, przy porannym logowaniu, co jest normalne. Jednak niepokój budzi duża liczba kont użytkowników, którzy w krótkim czasie próbowali podać nieprawidłowe hasło. Może to oznaczać, że osoba niepowołana używa brute-force, próbując odgadnąć hasła użytkowników. Bardzo ważne jest, aby mieć skonfigurowaną odpowiednią politykę haseł (częste zmiany) i politykę blokowania kont (3 nieudane próby i blokada konta, którą może usunąć tylko Administrator), aby złagodzić ataki typu brute-force.

Błędne próby logowania użytkownika Active Directory

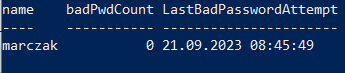

Użyj poniższego polecenia, aby uzyskać informację o ostatnim problemie przy próbie wprowadzenia hasła i wartości licznika błędnych haseł za pomocą programu PowerShell.

|

1 |

get-aduser -Identity marczak -Properties * | select name, badPwdCount, LastBadPasswordAttempt |

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).

A jakbym chciał wylistować wszystkich userów?

Co jaki czas Bad pwd counter się resetuje?

Zmienić mój login na zmienną. Zczytać z pliku listę użytkowników, puścić for i powinno zadziałać.

Parametr Bad pwd resetuje się po podaniu poprawnego hasła lub resecie hasła przez Admina. Jeżeli konto zostało zablokowane (zasada GPO), reset tego parametru nastąpi po odblokowaniu konta lub czasie automatycznego odblokowania konta w AD (inna zasada GPO).

Cześć,

Tak jak zgadzam się z większością Twoich wpisów i nie komentuję ich bo są ciekawe i merytoryczne tak ten wpis:

„Bardzo ważne jest, aby mieć skonfigurowaną odpowiednią politykę haseł (częste zmiany)…”

zupełnie nie ma racji bytu co udowodniono już dawo temu (nawet CERT Polska ma odmienne zdanie) i dziwie się że użyłeś go jako argumentu.

Doskonale wiesz, że o całe lata świetne ważniejsze jest aby hasło było skomplikowane z użyciem wielu znaków z różnych dziedzin oraz miało odpowiednią, akceptowalną długość i dało się je zapamiętać – co jest najważniejsze. Częste, wymuszone zmiany hasła powodują, że „użyszkodniki” wpisują bardzo proste hasła (ale spełniające „standardy polityki bezpieczeństwa”) i zapisują je gdzie popadnie.

Doświadczam tego codziennie w pewnej dużej instytucji rządowej gdzie wymyślono zmianę hasła co 60 dni (90 dni też nic nie wnosi). Na papierze wszystko się zgadza ze standardami bezpieczeństwa ale w praktyce wiemy jak to wygląda.

Pozdrawiam

Złożone hasło myślę, że rozumie się samo przez się. Wiem, że ciężko cokolwiek wyegzekwować od użytkownika, jednak ciągle wierzę, że jednak można polepszyć bezpieczeństwo. Miałem przypadek, gdzie pracownik (bynajmniej nie szeregowy) przez kilka lat korzystał z hasła „1111”. Wszczął awanturę, gdy dowiedział się, że będzie musiał zmieniać hasło co miesiąc i hasło będzie musiało być skomplikowane…