Usługi domenowe w usłudze Active Directory to główny składnik usługi Active Directory.

AD DS można podzielić na trzy główne funkcje.

- Usługa katalogowa (Directory service) – usługa katalogowa udostępnia metody przechowywania danych w ustrukturyzowany sposób, który ułatwia administrację i dostęp. Na przykład usługa Active Directory przechowuje informacje o użytkownikach, komputerach i grupach.

- Usługa uwierzytelniania (Authentication Service) – uwierzytelnia użytkowników sieci.

- Usługa autoryzacji (Authorization Service) — przyznaje lub odmawia użytkownikom sieci dostępu do zasobów sieciowych.

Ważne jest, aby zatrzymać się tutaj i przejrzeć te trzy terminy. Nie myl poniższych trzech terminów, wszystkie odnoszą się do usługi Active Directory.

- AD – skrót od Active Directory.

- AD DS – serwer, na którym uruchomiona została rola Active Directory Domain Services.

- Kontroler domeny (DC) — jest to również serwer z rolą usługi domeny Active Directory. Kontroler domeny to to samo, co serwer z uruchomionymi usługami AD DS.

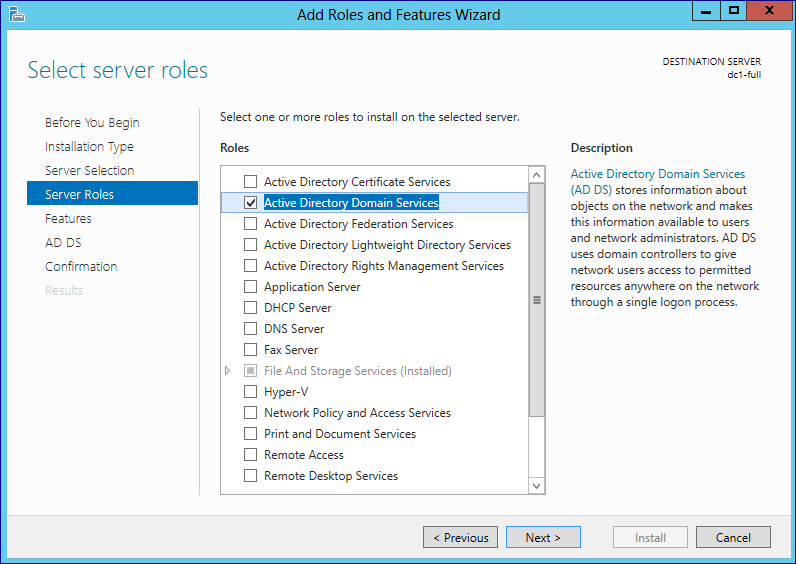

Podczas instalowania usługi Active Directory zostanie zainstalowana rola AD DS na serwerze z systemem Windows.

Podstawowe składniki usługi Active Directory

Za chwilę przekonasz się, dlaczego usługa Active Directory jest złożonym tematem. Pokrótce omówię niektóre podstawowe komponenty środowiska Active Directory. Dołączę diagramy, które pomogą zilustrować temat. Poniższe składniki są typowe dla każdego środowiska usługi Active Directory.

Domeny Active Directory, Drzewa i Las

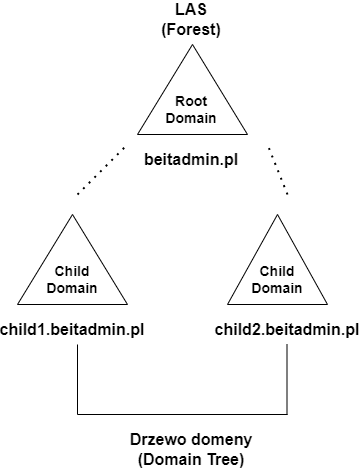

Usługa Active Directory organizuje zasoby w hierarchicznej strukturze logicznej. Ta logiczna struktura pomaga organizować obiekty, definiować relacje i kontrolować granice bezpieczeństwa.

Las (Forest) jest kontenerem najwyższego poziomu a przy okazji zbiorem domen Active Directory. Domeny w lesie współużytkują schemat katalogu, konfigurację katalogu i wykaz globalny. Domeny w tym samym lesie automatycznie mają dwukierunkowe przechodnie zaufanie. Kiedy po raz pierwszy instalujesz usługę Active Directory i tworzysz domenę, tworzysz również las.

Domena główna (Root Domain) usługi Active Directory to logiczna struktura kontenerów i obiektów w usłudze Active Directory. Domena zawiera następujące komponenty:

- Hierarchiczna struktura użytkowników, grup, komputerów i innych obiektów.

- Usługi bezpieczeństwa zapewniające uwierzytelnianie i autoryzację zasobów w domenie i innych domenach.

- Zasady stosowane do użytkowników i komputerów.

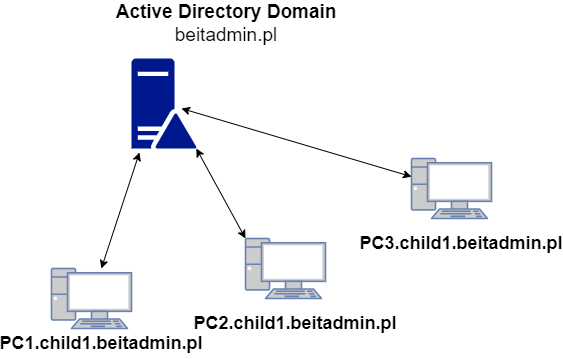

- Nazwa DNS identyfikująca domenę. Gdy logujesz się do komputera będącego częścią domeny, logujesz się do nazwy domeny DNS. Moja domena DNS to beitadmin.pl, tak właśnie jest identyfikowana moja domena.

Podczas instalowania usługi Active Directory musisz wybrać nazwę domeny, której chcesz używać. Zaleca się użycie subdomeny nazwy domeny rutowalnej. Na przykład child1.beitadmin.pl jest subdomeną domeny beitadmin.pl. Początkowa instalacja usługi Active Directory spowoduje utworzenie lasu i domeny głównej.

Domena podrzędna (Child domain) to domena, która współdzieli tę samą przestrzeń nazw domen co domena główna. Jest to domena z własną kolekcją obiektów. W tym przykładzie istnieją dwie domeny podrzędne child1.beitadmin.pl i child2.beitadmin.pl.

Drzewa (Trees) to zestaw domen, które są ze sobą połączone. Kiedy dodajesz domenę podrzędną do domeny nadrzędnej, tworzysz tak zwane drzewo domen. Drzewo domen to po prostu seria domen połączonych ze sobą w sposób hierarchiczny, z których wszystkie korzystają z tej samej przestrzeni nazw DNS. Na powyższym diagramie domeny podrzędne child1.beitadmin.pl i child2.beitadmin.pl są częścią tego samego drzewa domen.

Schema

Schemat (Schema) to zestaw reguł definiujących klasy obiektów i atrybutów zawartych w katalogu.

Global catalog (GC)

Katalog globalny (Global catalog GC) zawiera informacje o każdym obiekcie w katalogu. Dzięki temu użytkownicy i administratorzy mogą znajdować informacje o katalogach niezależnie od tego, która domena w katalogu faktycznie zawiera dane. Domyślnie pierwszy kontroler domeny w domenie jest wyznaczony jako serwer GC. W celu poprawy wydajności zaleca się posiadanie co najmniej jednego serwera GC dla każdej witryny.

Replikacja

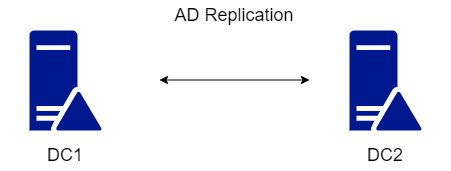

Usługa replikacji (Replication) odpowiada za zsynchronizowanie bazy danych Active Directory z innymi kontrolerami domeny. Usługa Active Directory jest zwykle wdrażana z co najmniej dwoma kontrolerami domeny ze względu na nadmiarowość. Kiedy tworzysz konto na jednym kontrolerze domeny, jest ono replikowane na drugim. Jeśli jeden kontroler domeny ulegnie awarii, drugi będzie miał kopię bazy danych.

Na powyższym diagramie, jeśli użytkownik zostanie dodany do DC1, zostanie skopiowany do DC2 i odwrotnie.

Sites and Services

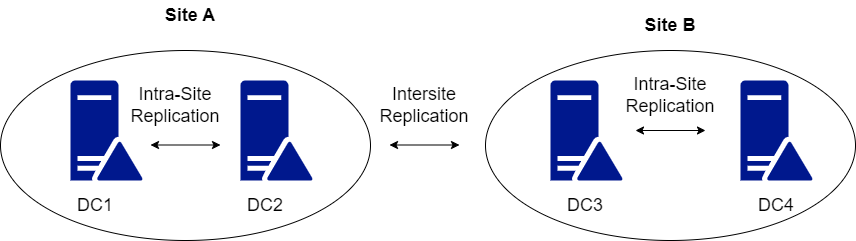

Lokacje (Sites) usługi Active Directory służą do łączenia wielu kontrolerów domeny w logiczne kontenery powiązane z ich fizyczną lokalizacją. Lokacje służą do optymalizowania wydajności usługi Active Directory w przypadku posiadania wielu oddziałów i kontrolerów domeny.

Powyższy przykład ma dwie lokacje (Site A oraz Site B), a każda lokacja ma dwa kontrolery domeny (DC1/DC2 oraz DC3/DC4). Kontrolery domeny w lokacji A używają replikacji wewnątrz lokacji, aby zapewnić synchronizację wszystkich zmian między kontrolerami DC1 i DC2. Lokacja A i lokacja B korzystają z replikacji międzylokacyjnej, aby zapewnić replikację zmian w lokacji A w lokacji B i odwrotnie.

Kerberos

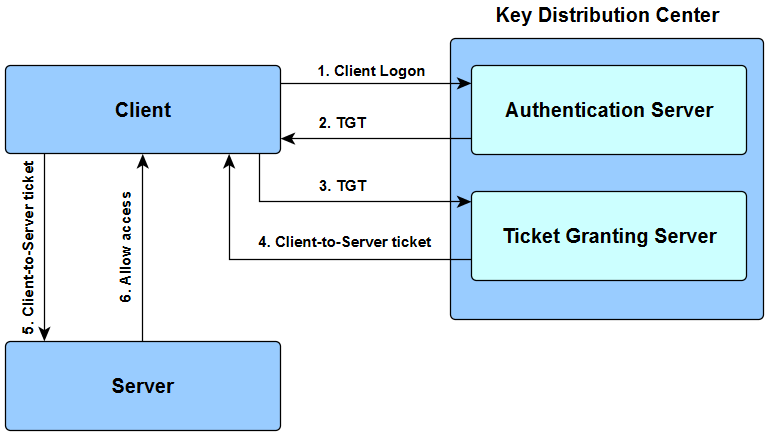

Kerberos to protokół uwierzytelniania używany przez Active Directory do weryfikacji tożsamości użytkownika lub hosta. POczątkowy diagram wyglądał na prosty, ale w tle odbywa się duża komunikacja między klientem a serwerem Active Directory w celu uwierzytelnienia i autoryzacji użytkownika.

Oto diagram przedstawiający proces uwierzytelniania, który odbywa się w tle.

- Klient wysyła żądanie do serwera Active Directory.

- Serwer odpowiada biletem TGT i kluczem sesji, którego klient może użyć do zaszyfrowania i uwierzytelnienia na serwerze AD.

- Klient wysyła prośbę o bilet.

- Serwer sprawdza poprawność żądania i zwraca bilet serwisowy.

- Klient używa biletu otrzymanego z serwera AD, aby zażądać dostępu do zasobu sieciowego.

- Serwer odszyfruje bilet i zweryfikuje żądanie.

Role FSMO

W 2003 r. firma Microsoft wprowadziła elastyczne role pojedynczej operacji nadrzędnej (flexible single master operation – FSMO). Te role FSMO można rozdzielić na różne kontrolery domeny, co może poprawić wydajność i nadmiarowość. Jeśli jeden kontroler domeny ulegnie awarii, inny kontroler domeny przejmie brakującą rolę.

- Rola wzorca schematu (Schema master role) – zarządza kopią schematu do odczytu i zapisu w usłudze Active Directory.

- Rola wzorca nazw domen (Domain naming master role) – gwarantuje, że nie utworzysz drugiej domeny o tej samej nazwie w lesie.

- Master RID – jest odpowiedzialny za SID dla każdego obiektu. Każdy obiekt AD musi mieć unikalny identyfikator SID. Aby zapobiec duplikatom, odpowiedzialny jest RID.

- Emulator PDC (PDC emulator) – jest autorytatywnym kontrolerem domeny w domenie. Odpowiada za żądania uwierzytelnienia, zmiany haseł i zasady grupy.

- Rola wzorca infrastruktury (Infrastructure master role) – zarządza relacjami GUIDS, SID i DN między domenami.

Active Directory Domain

Podczas instalowania usługi Active Directory musisz wybrać nazwę domeny, której chcesz używać. Zaleca się użycie subdomeny nazwy domeny rutowalnej. Na przykład child1.beitadmin.pl jest subdomeną domeny beitadmin.pl.

Po dołączeniu komputera do domeny będzie on miał sufiks DNS nazwy domeny, na przykład pc1.child1.beitadmin.pl.

W ten sposób wszystkie systemy przyłączone do Twojej domeny są częścią tej samej przestrzeni nazw DNS i mogą łatwo komunikować się ze sobą.

Znany również jako przyłączenie do domeny, domena Active Directory lub środowisko Active Directory.

Domena Windows oznacza po prostu serwer Active Directory i podłączone do jego domeny urządzenia lub systemy używające go do uwierzytelniania i autoryzacji.

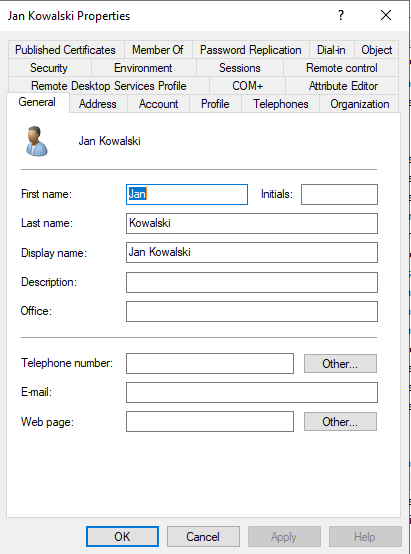

Konta użytkowników

Konta użytkowników (user accounts) służą do zapewnienia pracownikom dostępu do zasobów sieciowych. Konto użytkownika jest zwykle przypisane do każdego pracownika, ale czasami używane są konta współdzielone. To konto jest przechowywane w bazie danych Active Directory i może zawierać szczegółowe informacje o pracowniku, takie jak imię, nazwisko, ulica, województwo, miasto, kierownik i inne.

Zrzut ekranu przedstawiający obiekt konta użytkownika w usłudze Active Directory.

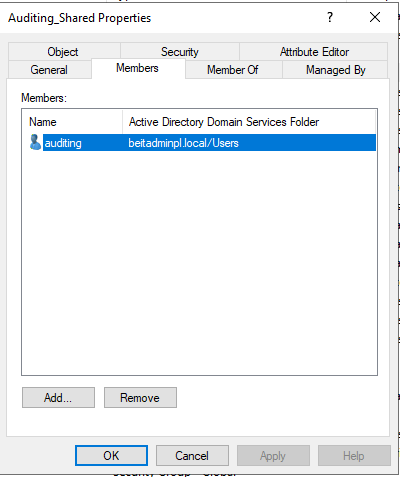

Grupy bezpieczeństwa

Grupa zabezpieczeń (security group) to zbiór użytkowników lub komputerów. Upraszcza administrowanie uprawnieniami dla grupy obiektów. Na przykład, jeśli 20 osób potrzebuje dostępu do pliku, możesz utworzyć grupę zabezpieczeń i dodać do niej 20 osób. Wtedy wystarczyłoby zarządzać dostępem do plików dla grupy zamiast 20 indywidualnych kont.

Zrzut ekranu przedstawiający grupę zabezpieczeń.

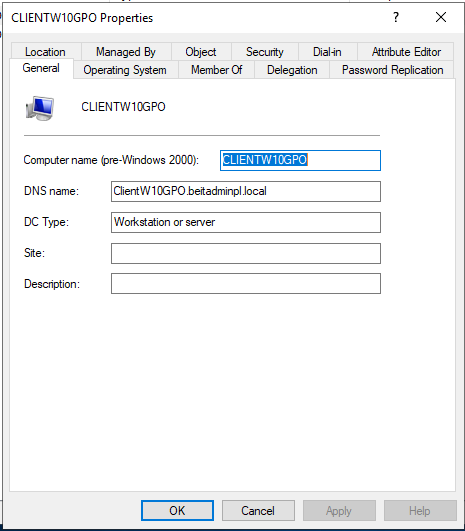

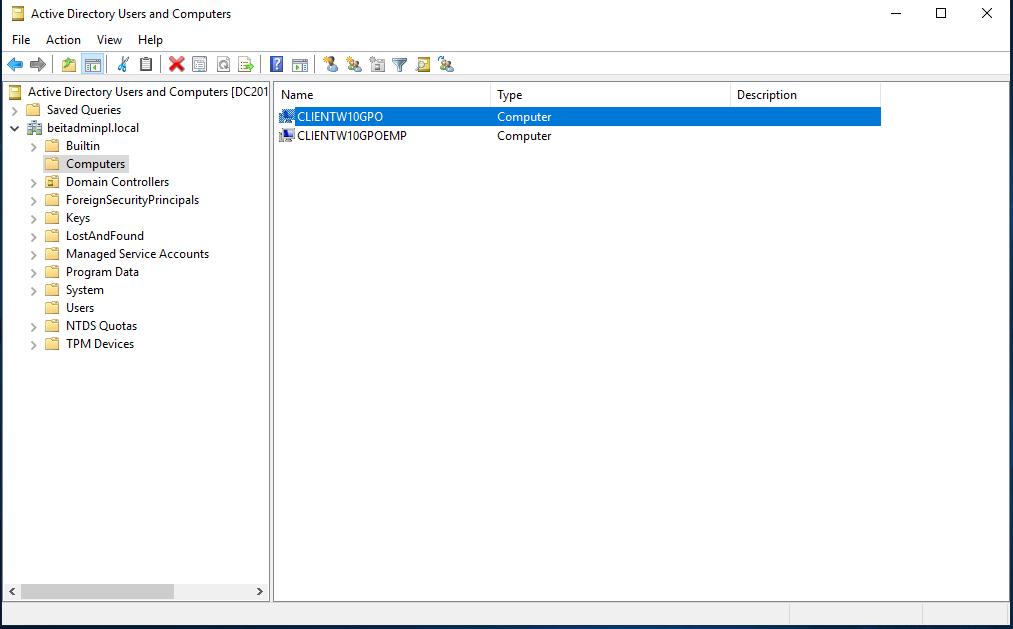

Obiekty komputerów

Po dołączeniu komputera do domeny Active Directory tworzony jest obiekt komputera. Kiedy obiekt jest tworzony w Active Directory, staje się obiektem zaufanym, za pomocą którego można uzyskać dostęp do sieci. Na przykład użytkownik musi zalogować się do sieci i uzyskać dostęp do zabezpieczonego pliku. Użytkownik może zalogować się do komputera, który jest zaufany i uzyskać dostęp do zabezpieczonego pliku (jeśli użytkownik uzyskał dostęp).

Zrzut ekranu obiektu komputerowego.

Jednostka organizacyjna

W usłudze Active Directory jednostki organizacyjne (Organizational Units OU) służą do organizowania obiektów usługi Active Directory (użytkowników, grup, komputerów). Organizowanie obiektów AD ułatwia administrowanie i stosowanie zasad. Można na przykład zorganizować wszystkich użytkowników w ich własnych folderach działów. Zaleca się rozdzielenie użytkowników i komputerów we własnych jednostkach organizacyjnych. Oczywiście poza wbudowanymi OU jak Computers, Domain Controllers etc. możliwe jest utworzenie własnych spersonalizowanych (dowolna nazwa własna) OU.

Podsumowie

Wyrażenie Active Directory, które opisuje listę użytkowników, komputerów czy grup jest nieco bardziej skomplikowane niż może się to wydawać. W powyższym wpisie starałem się przybliżyć najważniejsze elementy Active Directory.

W kolejnym wpisie przyjżymy się benefitom, które daje Active Directory.

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).