Lista typowych zasad grupy Active Directory (GPO), które należy zaimplementować w środowisku Active Directory ze względu na bezpieczeństwo i wygodę administrowania. Pamiętaj, że nie wszystkie z tych ustawień mogą być odpowiednie dla Twojego środowiska, więc rozważ każde z nich w odniesieniu do swoich wymagań oraz możliwości. Podobnie jak w przypadku wszystkich ustawień GPO, przed wdrożeniem przetestuj je na małej grupie użytkowników i komputerów.

Audit Logs

Włączenie dzienników audytu pomaga monitorować aktywność w Twojej sieci i jest doskonałym narzędziem bezpieczeństwa do identyfikowania zagrożeń w Twojej infrastrukturze.

Jako minimum należy włączyć Audyt zdarzeń systemowych (Audit Logs). Ta zasada znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady audytu (Computer Configuration -> Windows Settings –> Security Settings –> Audit Policy).

W „Audyt zdarzeń systemowych” (Audit System Events) zaznacz Sukces, Niepowodzenie (Success, Failure).

Screen Lockout Time

Włącz blokadę czasu braku aktywności na komputerach domeny, aby chronić dane i prywatność. Ogólnie przyjęty czas to 10 – 15 minut, ale w razie potrzeby może być krótszy. Nauczenie użytkowników blokowania komputerów, gdy odchodzą od biurka, jest świetne. Ale dodatkowe ustawienie, które zrobi to automatycznie dla zapominalskich.

To ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Security Options).

Zmodyfikuj czas logowania interaktywnego: Limit nieaktywności komputera (Machine inactivity limit).

Password Policy

Egzekwowanie silnych zasad haseł ma kluczowe znaczenie dla bezpieczeństwa Twojej domeny.

Te ustawienia znajdują się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady kont -> Zasady haseł (Computer Configuration –> Windows Settings –> Security Settings –> Account Policies –> Password Policy).

Account Lockout Policy

Egzekwowanie zasad blokowania kont pomoże zapewnić bezpieczeństwo komputerów w domenie. Złośliwy użytkownik może próbować odgadnąć hasła do konta domeny.

Te ustawienia znajdują się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady konta -> Zasady blokady konta (Computer Configuration –> Windows Settings –> Security Settings –> Account Policies –> Account Lockout Policy).

Removable Media

Zezwalanie użytkownikom na podłączanie dysków USB, zewnętrznych dysków twardych lub wkładanie płyt CD lub DVD powinno być wyłączone.

Te ustawienia znajdują się w Konfiguracja użytkownika -> Zasady -> Szablony administracyjne -> System -> Dostęp do magazynu wymiennego (User Configuration –> Policies –> Administrative Templates –> System –> Removable Storage Access).

Możesz włączyć opcję Odmów odczytu i wykonywania (Deny read and execute) na określonych urządzeniach lub Włącz wszystkie klasy pamięci wymiennych: Odmów dostępu (Enable All Removable Storage classes: Deny all access), aby zablokować wszystkie urządzenia.

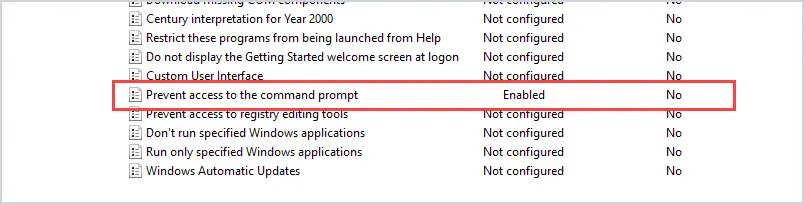

Ogranicz dostęp do wiersza poleceń i programu PowerShell

Ogranicz dostęp do wiersza polecenia i programu PowerShell, aby uniemożliwić uruchamianie poleceń przez zwykłe konta użytkowników. Jeśli system zostanie naruszony, do podwyższenia poziomu konta użytkownika można użyć wiersza polecenia lub programu PowerShell. Ponadto PowerShell może być używany do uruchamiania złośliwych skryptów i jest często używany do rozprzestrzeniania ransomware.

Aby uniemożliwić dostęp do wiersza poleceń, włącz ustawienie „Zapobiegaj dostępowi do wiersza poleceń” („Prevent access to the command prompt”).

Ustawienie znajduje się w Konfiguracja użytkownika -> Szablony administracyjne -> System (User Configuration –> Administrative Templates –> System).

Ogranicz dostęp do opcji Panelu sterowania

Powinieneś ograniczyć dostęp do tego, co użytkownicy mogą zmienić w Panelu sterowania. Użytkownicy mogą zmieniać wiele ustawień systemowych w Panelu sterowania, takich jak ustawienia sieciowe, dodawanie i usuwanie oprogramowania oraz dodawanie i usuwanie użytkowników. Wszystkie te działania mogą otworzyć drzwi do naruszenia bezpieczeństwa.

Aby zablokować dostęp do panelu sterowania, chcesz włączyć opcję „Zabroń dostępu do panelu sterowania i ustawień komputera” (Prohibit access to Control Panel and PC Settings).

To ustawienie znajduje się w Konfiguracja użytkownika -> Szablony administracyjne -> Panel sterowania (User Configuration –> Administrative Templates –> Control Panel).

Ogranicz, kto może instalować oprogramowanie

Każde oprogramowanie powinno zostać przetestowane i zatwierdzone przed zainstalowaniem w sieci. Ponadto konta zwykłych użytkowników nie powinny mieć możliwości instalowania oprogramowania. Ma to na celu zarówno bezpieczeństwo, jak i złagodzenie problemów, które może powodować oprogramowanie.

To ustawienie znajduje się w Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Instalator Windows (Computer Configuration –> Administrative Templates –> Windows Components –> Windows Installer).

Kliknij „Zabroń instalacji użytkownika” (Prohibit User Installs) i włącz zasady.

Ustawienia konta gościa

Konta gości zapewniają dostęp do komputera bez użycia hasła. Jest to kwestia bezpieczeństwa, a także kwestia dostępu do danych. Najlepiej wyłączyć dostęp dla gości.

To ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies -> Security Options).

Kliknij „Konta: stan konta gościa” (Accounts: Guest Account Status) i wybierz wyłączone (disabled).

Zapobiegaj przechowywaniu skrótu LAN Managera

LAN Manager przechowuje hasła do kont w postaci skrótów w lokalnej bazie danych SAM. Hash jest słaby i bardzo podatny na ataki hakerskie. To powinno być wyłączone.

Ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Security Options).

Ustaw zasadę „Bezpieczeństwo sieci: nie przechowuj wartości skrótu LAN Manager przy następnej zmianie hasła” (Network Security: Do not store LAN Manager hash value on next password change) na włączone (enabled).

Ogranicz użycie pustego hasła konta lokalnego tylko do konsoli

Puste hasła stanowią zagrożenie o wysokim poziomie bezpieczeństwa. W przypadku, gdy administrator niechcący utworzy konto lokalne bez hasła przed dodaniem go do domeny, możesz zablokować możliwość korzystania z tego konta przez RDP, Telnet i FTP.

To ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Security Options).

Ustaw „Konta: Ogranicz użycie pustego hasła na koncie lokalnym tylko do logowania do konsoli” (Accounts: Limit local account use of blank password to console logon only) na włączone (enabled).

Wyłącz wymuszone ponowne uruchamianie

Jeśli korzystasz z usługi Windows Update, wyłącz automatyczne ponowne uruchamianie, gdy użytkownicy są zalogowani. Zapobiegnie to licznym mailom oraz telefonom od użytkowników.

To ustawienie znajduje się w Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Aktualizacje systemu Windows (Computer Configuration –> Administrative Templates –> Windows Components –> Windows Updates).

Włącz zasadę „Brak automatycznego ponownego uruchamiania z zalogowanymi użytkownikami dla zaplanowanych automatycznych instalacji aktualizacji” (No auto-restart with logged on users for scheduled automatic updates installations).

Monitoruj zmiany w ustawieniach GPO

Śledzenie zmian w ustawieniach obiektów zasad grupy jest bardzo pomocne, gdy wielu administratorów wprowadza zmiany.

To ustawienie znajduje się w Konfiguracja komputera -> Zasady -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zaawansowana konfiguracja zasad audytu -> Zasady audytu/Dostęp DS (Computer Configuration –> Policies –> Windows Settings –> Security Settings –> Advanced Audit Policy Configuration –> Audit Policies/DS Access).

Wybierz „Zmiany w usługach katalogowych audytu” (Audit Directory Service Changes) i kliknij sukces (success).

Zablokuj Microsoft Store

Użytkownicy mogą dać się ponieść emocjom, uruchamiając aplikacje ze sklepu Microsoft Store. To tworzy koszmar dla Nas – Administratorów.

Aby zablokować Microsoft Store, włącz ustawienie „Wyłącz aplikację sklepu” („Turn off the store application”).

To ustawienie znajduje się w Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Sklep (Computer Configuration –> Administrative Templates -> Windows Components –> Store)

Niektóre aplikacje nadal wymagają aktualizacji za pośrednictwem Microsoft Store. Możesz na to zezwolić, przechodząc do Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Sklep (Computer Configuration –> Administrative Templates –> Windows Components –> Store).

Wybierz zasadę „Wyłącz automatyczne pobieranie i instalowanie aktualizacji” (Turn off automatic download and install of updates) i wybierz opcję wyłącz (disabled).

Wyłącz anonimowe tłumaczenie SID/nazwy

Jeśli ta opcja jest włączona, możliwe jest użycie identyfikatora SID w celu uzyskania nazwy wbudowanego konta administratora, nawet jeśli konto administratora zostało zmienione na inną nazwę.

Ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Security Options).

Zmień zasadę „Dostęp do sieci: Zezwalaj na anonimową translację SID/nazwy” (Network access: Allow anonymous SID/Name translation) na wyłączone (disabled).

Ogranicz dostęp do Rejestru

Zmiana ustawień rejestru jest zawsze głównym problemem dla administratorów. Możesz zablokować rejestr, aby użytkownicy nie mogli go zmienić.

To ustawienie znajduje się w Konfiguracja użytkownika -> Szablony administracyjne -> System (User Configuration –> Administrative Templates –> System).

Wybierz zasadę „Zapobiegaj dostępowi do narzędzi do edycji rejestru” (Prevent access to registry editing tools) i ustaw ją na włączone (enabled).

Następnie w obszarze „Wyłącz ciche uruchamianie regedit” (Disable regedit from running silently) zmień na Tak (Yes).

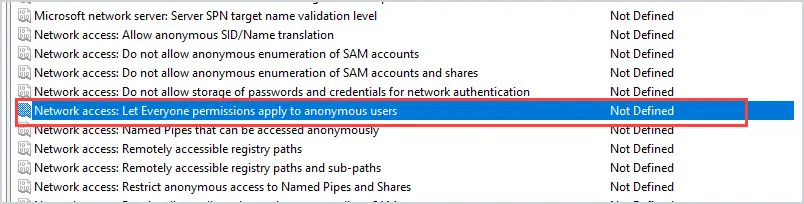

Usuń anonimowych użytkowników ze wszystkich uprawnień

To powinno być domyślnie wyłączone. Sprawdziłbym dwa razy. Jeśli ta opcja jest włączona, anonimowi użytkownicy mogą uzyskiwać dostęp do wszystkich zasobów, do których mają dostęp wszyscy użytkownicy.

To ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Security Options).

„Dostęp do sieci: Zezwalaj wszystkim na stosowanie uprawnień do anonimowych użytkowników” (Network access: Let everyone permissions apply to anonymous users) powinien być ustawiony na wyłączone (disabled).

Włącz inspekcję dla NTLM, aby upewnić się, że go nie używasz.

NTLM jest starszym protokołem uwierzytelniania i ma kilka luk w zabezpieczeniach. W systemie Windows 2000 został zastąpiony przez Kerberos. Zanim go wyłączysz, upewnij się, że nie masz starszych klientów korzystających z tych metod uwierzytelniania.

Audyt użycia NTLM

To ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Security Options).

Wybierz zasady „Bezpieczeństwo sieci: Ogranicz NTLM: Audyt uwierzytelniania NTLM w tej domenie” (Network Security: Restrict NTLM: Audit NTLM authentication in this domain) i włącz wszystkie.

Możesz wyświetlić Podgląd zdarzeń (Event Viwer) w obszarze Dziennik aplikacji i usług ( Applications and Services Log) – Microsoft – Windows – NTLM, aby sprawdzić, czy używany jest NTLM. Poszukaj NTLM w wartości pakietu uwierzytelniania. Nazwa pakietu pokaże, która wersja NTLM jest używana.

Po upewnieniu się, że Twoja domena nie korzysta z protokołu NTLM, możesz go wyłączyć.

Wyłącz NTLM (upewnij się, że najpierw skontrolowałeś swoją sieć)

To ustawienie znajduje się w Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Security Options).

Wybierz zasadę „Bezpieczeństwo sieci: Ogranicz uwierzytelnianie NTLM: uwierzytelnianie NTLM w tej domenie” (Network Security: Restrict NTLM: NTLM authentication in this domain) i wybierz opcję Odmów wszystkim (Deny All).

Wyłącz LLMNR

Link local Multicast Name Resolution (LLMNR) to protokół używany do rozpoznawania adresów IP na nazwy hostów. Zasadniczo wykonuje wyszukiwanie nazw domen bez serwera DNS. Działa poprzez wysyłanie rozgłoszenia w sieci w poszukiwaniu adresu, a dowolne urządzenie w sieci może odpowiedzieć. Może to być łatwo wykorzystane przez atakującego do odpowiedzi na te transmisje i połączenia się z maszynami. W sieci firmowej Twoje urządzenia powinny korzystać z serwera DNS, który kontrolujesz lub zatwierdzasz.

Możesz wyłączyć LLMNR za pomocą tego ustawienia zasad.

Konfiguracja komputera -> Szablony administracyjne -> Sieć -> DNS ClientEnable (Computer Configuration -> Administrative Templates -> Network -> DNS ClientEnable), wyłącz zasady rozpoznawania nazw multiemisji (Turn Off Multicast Name Resolution), zmieniając jej wartość na włączone (enabled).

Kontroluj grupę administratorów lokalnych

Jeśli nie ograniczasz dostępu do lokalnej grupy administratorów, to skąd wiesz, które konta mają pełne uprawnienia administratora? Z biegiem czasu pracownicy będą tworzyć i dodawać istniejące konta do lokalnej grupy administratorów na stacjach roboczych i laptopach. To da kontu pełne prawa do komputera, umożliwiając im instalowanie oprogramowania i sterowników, wprowadzanie zmian systemowych i tak dalej. Jest to zła praktyka w zakresie bezpieczeństwa i żaden użytkownik nie powinien wykonywać swojej codziennej pracy z pełnymi uprawnieniami administratora.

Możesz użyć zasad grupy, aby kontrolować, którzy użytkownicy są członkami tej grupy i uniemożliwić innym pracownikom wprowadzanie zmian.

Windows Firewall

Zalecam centralne zarządzanie zaporą systemu Windows przy użyciu zasad grupy. Jest to podobne do problemu z uprawnieniami lokalnego administratora, jeśli nie zarządzasz nim centralnie, reguły mogą wymknąć się spod kontroli. Jeśli użytkownik otrzyma monit zapory sieciowej o zezwolenie lub odrzucenie czegoś, co może z łatwością kliknąć przycisk zezwalaj przez cały czas. Wszelkie prośby o odblokowanie czegoś powinny przechodzić przez zespół IT/bezpieczeństwa.

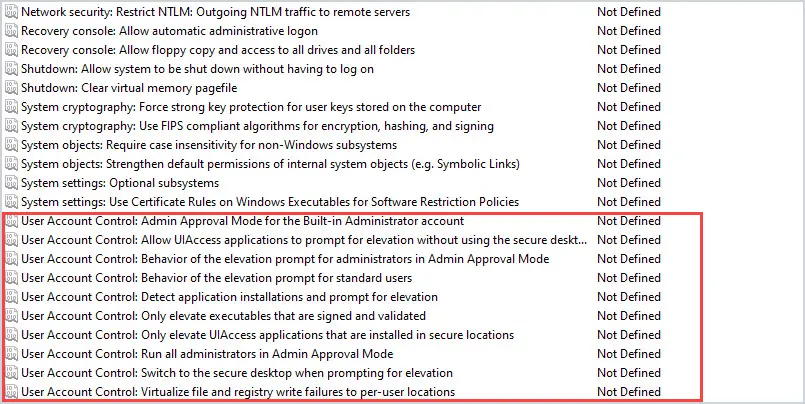

Włącz kontrolę konta użytkownika (UAC)

Dzięki UAC aplikacje działają w kontekście bezpieczeństwa zwykłego użytkownika (konta niebędącego administratorem) i pytają o uprawnienia, gdy aplikacja wymaga dostępu na poziomie administratora.

Jest to kolejna warstwa zabezpieczeń pomagająca chronić użytkowników, komputery i sieć. To kolejne ustawienie, które użytkownicy lub inni pracownicy mogą wyłączyć. Użyj zasad grupy, aby centralnie wymusić włączenie UAC i zapobiec jego wyłączeniu.

Zasady UAC znajdują się w następujących miejscach:

Konfiguracja komputera -> Zasady -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Opcje zabezpieczeń (Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options).

Applocker lub zasady ograniczeń oprogramowania

Applocker to funkcja, która pozwala kontrolować, które aplikacje i pliki mogą być uruchamiane. Może to pomóc w zapobieganiu uruchamianiu niezatwierdzonego oprogramowania i plików. Na przykład, jeśli użytkownik pobierze oprogramowanie z Internetu i nie jest to zatwierdzone w zasadach Applocker, oprogramowanie zostanie zablokowane.

Może to również pomóc w zapobieganiu instalowaniu i rozprzestrzenianiu się w sieci oprogramowania ransomware i innych złośliwych wirusów. Applocker jest dostępny tylko w systemie Windows Enterprise. Jeśli korzystasz z systemu Windows Pro, zajrzyj do zasad ograniczeń oprogramowania.

Zasady ograniczeń oprogramowania znajdują się poniżej.

Konfiguracja komputera -> Zasady -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady ograniczeń oprogramowania (Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Software restiriction policies).

Podsumowanie

Mam nadzieję, że przedstawione propozycje przydadzą się w codziennej pracy.

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).