Trudno dzisiaj mówić o najnowszej fali ataków inaczej, jak o szaleństwie ransomware. Skala ofiar jest olbrzymia, straty gigantyczne, a zyski przestępców ogromne. Tak jednak nie musi być – i możecie w tym w swoich firmach pomóc.

Masz dwie godziny – albo nawet nie

Kilka dni temu pojawiły się informacje o kolejnych atakach ransomware Ryuk. Na celowniku znalazły się ponownie szpitale w USA. Już kolejnego dnia amerykańskie organizacje Cybersecurity and Infrastructure Security Agency (CISA), FBI oraz Department of Health and Human Services (HHS) opublikowały poradnik w kontekście tych ataków.

Warto na niego spojrzeć – nie dość, że zawiera opisy zmian w TrickBot czy BazarLoader wykorzystywanych w ataku (pamiętacie ostatnie działania podejmowane przeciwko TrickBot?), IoC, ale też np. konkretne reguły YARA.

Część informacji nastawionych jest na USA (np. z jakimi organizacjami się skontaktować), ale zestaw najlepszych praktyk czy też instrukcja, jakie informacje zebrać w przypadku już zaszyfrowanych danych, przydadzą się każdemu.

Co warto jeszcze przeczytać? Również 28.10.20 badacze z Mandiant Van Ta oraz Aaron Stephens brali udział w webcaście opisującym działanie Ryuk jak i grupy, która za nim stoi (UNC1878 czy też WIZARD SPIDER według atrybucji z Crowdstrike). Jeśli temat was interesuje, to warto posłuchać tego nagrania.

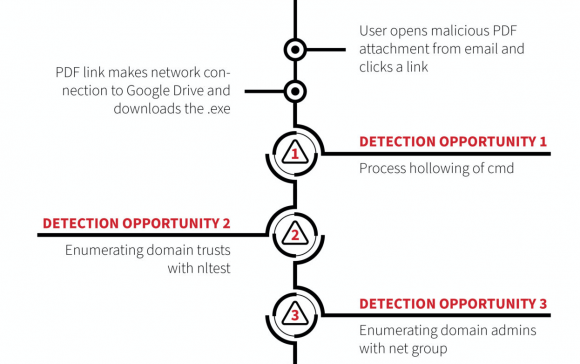

FireEye opublikował informacje odnośnie malware używanego do dystrybucji Ryuk a Lares podał jak wprost w Splunku szukać potrzebnych danych. RedCanary opublikował zbiór 10 potencjalnych metod detekcji dla BazarLoader (od niedawna można obserwować, że to właśnie ten malware wykorzystywany jest coraz częściej do dystrybucji niż TrickBot). Dodatkowe IoC może znaleźć u RiskIQ czy też u samego Aarona na jego GitHubie.

Materiału do lektury jest sporo. Warto przejrzeć choć część i zastanowić się, czy nie pora utwardzić naszego środowiska czy też nie wzbogacić naszych reguł detekcyjnych. Do tego na reakcję będziecie mieli bardzo mało czasu. Jeszcze niedawno rekordem od infekcji do zaszyfrowania w scenariuszu z Ryukiem było 5 godzin. Od niedawna znany jest raport, w którym cały proces zajął przestępcom zaledwie dwie godziny. Zdążycie ich wykryć i im przeszkodzić?

Źródło: http://zaufanatrzeciastrona.pl

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).