Relacje zaufania w domenie Active Directory (AD) są nieodłącznym elementem codziennej pracy w tak przygotowanym środowisku. W tym artykule postaram się omówić najczęstsze przyczyny, które powodują przerwanie relacji zaufania oraz sposoby ich rozwiązania. W momencie zerwania relacji zaufania użytkownik domeny nie może zalogować się na swoje konto na stacji roboczej (serwerze).

The trust relationship between this workstation and the primary domain failed

Pojawienie się powyższego komunikatu przy logowaniu na konto domenowe skończy się niepowodzeniem. Nie jest to jednak jedyny błąd, który może pojawić się w przypadku zerwania relacji zaufania pomiędzy AD a stacją roboczą. Kolejnym przykładem może być nastepujący komunikat: The security database on the server does not have a computer account for this workstation trust relationship.

Powodem pojawienia się takiego komunikatu jest niezgodność hasła komputer (tak stacja robocza ma własne hasło, które jest odnawiane automatycznie przez AD co 30 dni) z tym, które przechowuje obiekt komputera w AD.

Możliwe przyczyny błędu relacji zaufania?

Przytoczony przykład z hasłem komputera jest tylko jednym z kilku, które moga zdarzyć się w środowisku AD. Poniżej lista najczęstszych przyczyn zerwania relacji zaufania:

- Ponowna instalacja systemu Windows.

- Przywrócenie systemu z kopii zapasowej obrazu (lub stanu systemu), migawki maszyny wirtualnej.

- Klonowania komputera bez uruchamiania programu Sysprep.

- Ręczny reset konta komputera w domenie.

- Obiekt konta komputera został usunięty z AD.

- Próba ponownego dodania do domeny komputera o tej samej nazwie hosta.

- Czas lokalny Twojego komputera jest przesunięty o więcej niż 5 minut od uwierzytelniającego go kontrolera domeny.

- Twoje kontrolery domeny mają problemy z replikacją — nowe hasło do konta komputera nie zostało zsynchronizowane z kontrolerem domeny, którego używasz do uwierzytelniania (serwer logowania). Sprawdź replikację AD za pomocą narzędzia repadmin.

W takim przypadku bieżąca wartość hasła na komputerze lokalnym i hasło przechowywane dla obiektu komputera w domenie AD będą się różnić.

Jak naprawić błąd uszkodzonej relacji zaufania?

Spróbujmy zrozumieć, jak to naprawić. Poniżej znajdziesz kroki, aby pozbyć się błędu Relacja zaufania między domeną podstawową a stacją roboczą.

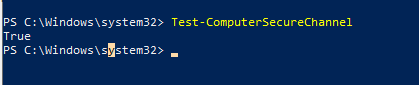

Możesz sprawdzić, czy hasło lokalne komputera jest zsynchronizowane z hasłem konta komputera w kontrolowanej domenie. W tym celu zaloguj się do komputera na konto administratora lokalnego, uruchom konsolę PowerShell oraz polecenie cmdlet Test-ComputerSecureChannel (polecenie nie jest dostępne w programie PowerShell Core 6,0 i 7. x)

|

1 |

Test-ComputerSecureChannel |

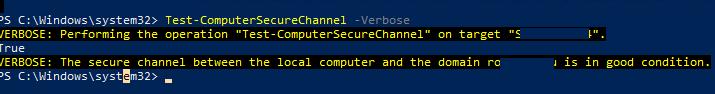

Lub możesz dodać parametr przełącznika –Verbose:

|

1 |

Test-ComputerSecureChannel -Verbose |

Jeśli nie możesz zalogować się do komputera przy użyciu konta użytkownika usługi Active Directory, spróbuj tymczasowo odłączyć kabel sieciowy. W takim przypadku będziesz mógł zalogować się do komputera przy użyciu buforowanych poświadczeń użytkownika AD. Ponownie podłącz kabel sieciowy po zalogowaniu się z buforowanymi poświadczeniami.

Jeśli relacja zaufania między komputerem a domeną nie powiedzie się, zostanie wyświetlony komunikat o błędzie:

The secure channel relationship between the local computer and domain beitadminpl.local is broken.

Oznacza to, że aby naprawić zaufanie, należy upewnić się, że konto komputera nie zostało usunięte z Active Directory, a następnie zresetować jego hasło.

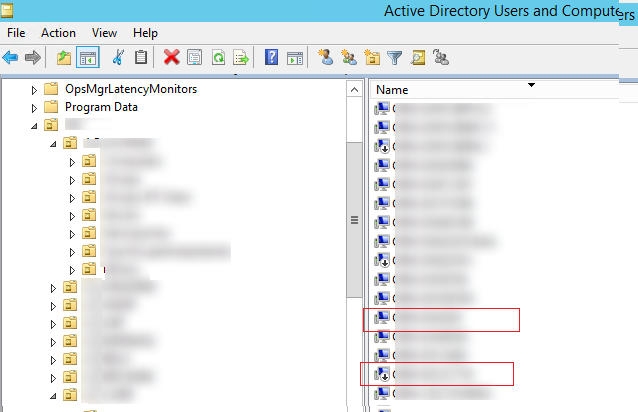

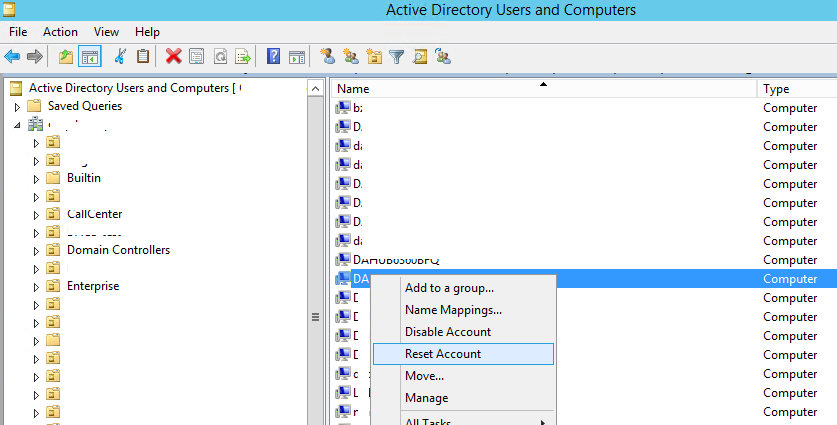

Otwórz przystawkę Użytkownicy i komputery usługi Active Directory (ADUC). Upewnij się, że problematyczne konto komputera znajduje się w domenie i nie jest wyłączone.

Warto przy pomocy PowerShell sprawdzić nazwę komputera z któym są problemy a następnie spróbować pobrać jego dane z AD o ile takie konto istnieje w bazie.

|

1 |

$env:computername |

w odpowiedzi pojawi się nazwa maszyny, której możemy uzyć do kolejnego polecenia

|

1 |

Get-ADComputer nazwa_komputera |

Jeśli konto komputera nie istnieje, można je utwórz na kontrolerze domeny za pomocą polecenia PowerShell:

|

1 |

New-ADComputer -Name "Nazwa_Komputera" -SamAccountName "Nazwa_Komputera" -Path "OU=Computers,DC=beitadminpl,DC=local" |

Naprawa relacji zaufania przy pomocy PowerShell’a

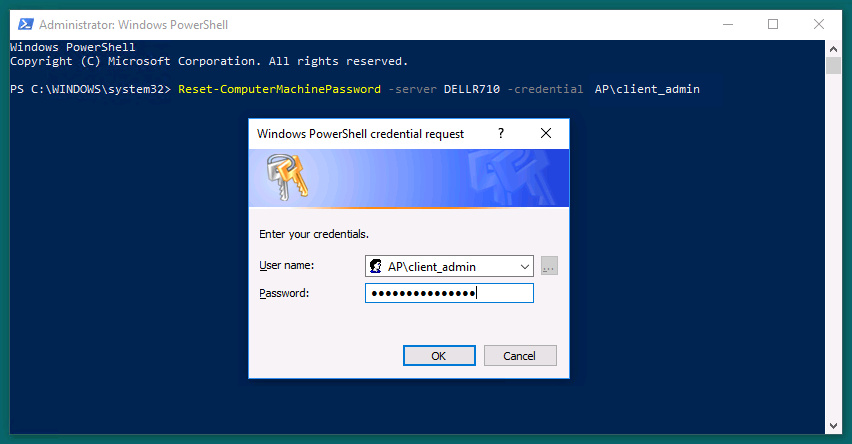

Hasło komputera można zresetować za pomocą polecenia cmdlet programu PowerShell Reset-ComputerMachinePassword.

Polecenie cmdlet Reset-ComputerMachinePassword programu PowerShell zmienia hasło konta używanego przez komputer do uwierzytelniania na kontrolerach domeny. To polecenie cmdlet może służyć do resetowania hasła komputera lokalnego.

Należy pamiętać, że Reset-ComputerMachinePassword i Test-ComputerSecureChannel nie są dostępne w PowerShell Core 6,0 i 7. x ze względu na użycie nieobsługiwanych interfejsów API.

Jeśli chcesz przywrócić relację zaufania w ramach administratora lokalnego, uruchom konsolę programu PowerShell z podwyższonym poziomem uprawnień (uruchom jako administrator). Wykonaj to polecenie (szablon):

|

1 |

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdmin |

-Server – tutaj należy wpisać nazwę/adres IP kontrolera domeny,

-Credential – login użytkownika, który może dodać komputer do domeny

|

1 |

Reset-ComputerMachinePassword -Server DC01 -Credential beitadminpl.local\marczak |

Pojawi się okno poświadczeń; musisz wpisać hasło do konta domeny.

Polecenie cmdlet nie wyświetla żadnych komunikatów o powodzeniu, więc po prostu zaloguj się ponownie na koncie domeny. Nie jest wymagane ponowne uruchomienie.

Jeśli pojawił się błąd Serwer RPC jest niedostępny 0x800706ba lub nie można było skontaktować się z kontrolerem domeny usługi Active Directory (AD DC) dla domeny, spróbuj uruchomić polecenie cmdlet Reset-ComputerMachinePassword. Sprawdź ustawienia DNS na swoim komputerze i strefy DNS.

Możesz także naprawić relację zaufania między komputerem a domeną Active Directory za pomocą polecenia cmdlet PowerShell Test-ComputerSecureChannel:

|

1 |

Test-ComputerSecureChannel -Repair -Credential marczak |

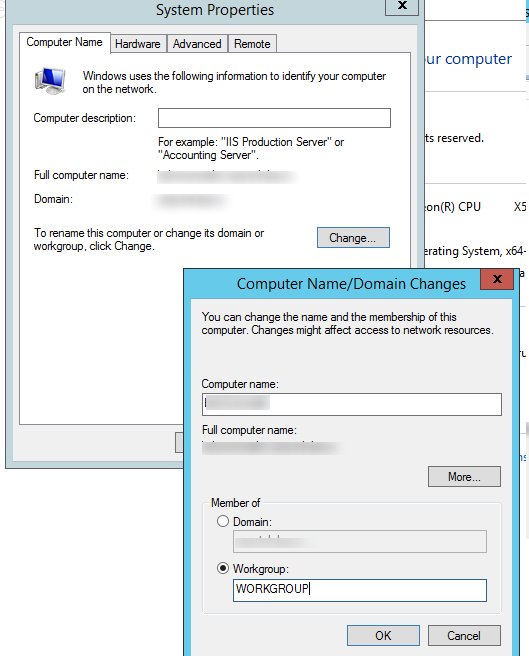

Naprawienie relacji zaufania przez ponowne dołączanie do domeny

Najbardziej oczywistym starym sposobem przywrócenia relacji zaufania komputera w domenie jest, odłączenie oraz ponowne przyłączenie komputera:

Odłącz komputer od domeny do grupy roboczej (użyj okna dialogowego Właściwości systemu — sysdm.cpl)

Ponownie uruchom komputer.

Zresetuj konto komputera w domenie za pomocą konsoli ADUC.

Ponownie dołącz komputer do domeny (użyj okna dialogowego Właściwości systemu — sysdm.cpl), tym razem należy zaznaczyć Domain oraz wpisać jej nazwę a także login oraz hasło użytkownika, który może to zrobić.

Na koniec potrzebne będzie ponowne uruchomienia maszyny.

Korzystam z takiej opcji bardzo często. Jednak wymaga nieco klikania a i zdarza się, że po ponownym dodaniu do domeny, profil użytkownika potrafi ulec uszkodzeniu i trzeba w takim przypadku ustawić wszystko od nowa, ewentualnie spróbować go naprawić.

Sposobem, który ułatwi ten proces a na pewno go przyspieszy jest skrypt PowerShell:

|

1 2 3 4 |

$GetComputer = Get-WmiObject Win32_ComputerSystem $GetComputer.UnjoinDomainOrWorkGroup("AdminPwd", "AdminAccount", 0) $GetComputer.JoinDomainOrWorkGroup("DomainName", "AdminPwd", "AdminAccount", $null, 3) Restart-Computer -Force |

Innym sposobem wymuszenia ponownego podłączenia komputera do domeny jest jego usunięcie z AD.

Usunięcie oraz ponowne ręczne dodanie komputera do domeny umożliwiają również inne polecenia PowerShell:

Najpierw usuń komputer z domeny:

|

1 |

Remove-Computer -UnjoinDomaincredential beitadminpl\marczak -PassThru -Verbose –Restart |

Kolejnym krokiem po ponownym uruchomieniu będzie dołączenie komputera (jego konta) do domeny:

|

1 |

Add-Computer -DomainName beitadminpl -PassThru –Verbose -Restart |

Ważne jest, aby różnica czasu między kontrolerem domeny a komputerem klienckim była mniejsza niż 5 minut. Komputer nie może nawiązać relacji zaufania z kontrolerem domeny, jeśli czas na urządzeniu różni się od czasu na uwierzytelniającym kontrolerze domeny o więcej niż 5 minut.

Sprawdź w przeglądarce zdarzeń identyfikator zdarzenia 130 ze źródła Time-Service:

NtpClient was unable to set a domain peer to use as a time source because of failure in establishing a trust relationship between this computer and the ‘<DOMAIN>’ domain in order to securely synchronize time. NtpClient will try again in 15 minutes and double the reattempt interval thereafter. The error was: The trust relationship between this workstation and the primary domain failed. (0x800706FD)

NtpClient nie mógł ustawić partnera domeny jako źródła czasu z powodu niepowodzenia w ustanowieniu relacji zaufania między tym komputerem a domeną „<DOMENA>” w celu bezpiecznej synchronizacji czasu. NtpClient spróbuje ponownie za 15 minut, a następnie podwoi interwał ponownych prób. Błąd: Relacja zaufania między tą stacją roboczą a domeną podstawową nie powiodła się. (0x800706FD)

Do sprawdzenia czasu posłuży poniższe polecenie:

|

1 |

w32tm.exe /query /source |

Jeśli czas jest pobierany z lokalnego zegara CMOS (BIOS), upewnij się, że czas na komputerze jest zgodny z czasem na kontrolerze domeny.

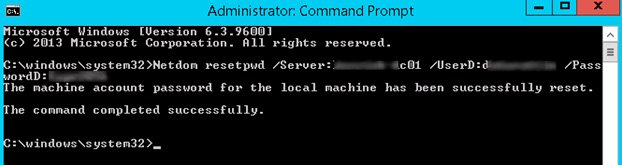

Użycie Netdom resetpwd do naprawienia relacji zaufania nie powiodło się bez ponownego uruchamiania

Ta metoda nie zawsze działa. Mogą pojawić się problemy z autoryzacją na kontrolerze domeny w ramach konta administratora z komputera z przerwaną relacją zaufania.

Narzędzie Netdom można znaleźć w systemie Windows Server od wersji 2008. Może być zainstalowany na komputerze klienta jako część pakietu RSAT (Remote Server Administration Tools). Metoda jest szybka i skuteczna. Aby z niego skorzystać, zaloguj się do systemu docelowego przy użyciu lokalnego konta administratora (wpisując „.Administrator” w oknie logowania), otwórz wiersz polecenia cmd.exe z podwyższonym poziomem uprawnień i uruchom następujące polecenie:

|

1 |

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password |

- Server — nazwa dowolnego kontrolera domeny.

- UserD — nazwa użytkownika z uprawnieniami administratora domeny lub delegowanymi.

- PasswordD — hasło administratora.

|

1 |

Netdom resetpwd /Server:DC01 /UserD:marczak /PasswordD:Pasw123! |

Po pomyślnym wykonaniu tego polecenia ponowne uruchomienie nie jest wymagane. Po prostu wyloguj się z konta lokalnego i zaloguj się przy użyciu poświadczeń domeny.

Możesz sprawdzić bezpieczne połączenie z domeną AD za pomocą Netdom za pomocą następującego polecenia:

|

1 |

Netdom Verify VM01 /Domain:beitadminpl.local /UserO:marczak /PasswordO:* |

- VM01 – Nazwa maszyny, które połączenie z DC zostanie sprawdzone.

- Domain – nazwa domeny.

- UserO – użytkownik, który może sprawdzić połączenie z domeną stacji (w tym przypadku VM01).

- PasswordO – hasło użytkownika (UserO), gwiazdka (*) spowoduje wymuszenie podania hasła w konsoli.

Naprawa relacji zaufania za pomocą NLTEST

Dodatkowo możesz zresetować hasło komputera w domenie i relacji zaufania za pomocą wbudowanego narzędzia Nltest:

|

1 |

Nltest /sc_change_pwd:beitadminpl.local |

To polecenie spróbuje naprawić relację zaufania, resetując hasło na komputerach lokalnych i domenowych. Nie wymaga ponownego dołączania ani ponownego uruchamiania domeny.

Netdom i Reset-ComputerMachinePassword umożliwiają określenie poświadczeń użytkownika. Nltest działa natomiast w kontekście bieżącego użytkownika. W związku z tym, jeśli zalogujesz się do komputera na koncie lokalnym i spróbujesz wykonać polecenie, pojawi się błąd odmowy dostępu. Z tego powodu metoda nie zawsze działa.

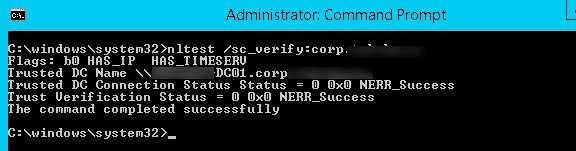

Możesz sprawdzić, czy relacja zaufania została pomyślnie przywrócona za pomocą następującego polecenia:

|

1 |

nltest /sc_verify:beitadminpl.local |

Następujące komunikaty zwrotne potwierdzają, że relacja zaufania została naprawiona:

|

1 2 |

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success |

Hasło konta komputera (AD Computer Object) w usłudze Active Directory

Po dołączeniu komputera do domeny Active Directory tworzony jest nowy obiekt konta komputera dla Twojego urządzenia i ustawiane jest dla niego hasło (jak dla użytkowników AD). Relację zaufania na tym poziomie zapewnia fakt, że przyłączenia domeny dokonuje konto administratora domeny. Lub inny użytkownik z delegowanymi uprawnieniami administracyjnymi wykonał dołączenie.

Za każdym razem, gdy komputer domeny loguje się do domeny AD, ustanawia bezpieczny kanał z najbliższym kontrolerem domeny (zmienna środowiskowa %logonserver%). DC sprawdza poświadczenia komputera. W takim przypadku ustanawiane jest zaufanie między stacją roboczą a domeną. Dalsza interakcja odbywa się zgodnie z zasadami bezpieczeństwa zdefiniowanymi przez administratora.

Hasło do konta komputera jest ważne przez 30 dni (domyślnie), a następnie ulega zmianie. Należy pamiętać, że komputer zmienia hasło zgodnie ze skonfigurowanymi zasadami grupy domeny. To jest jak proces zmiany hasła użytkownika.

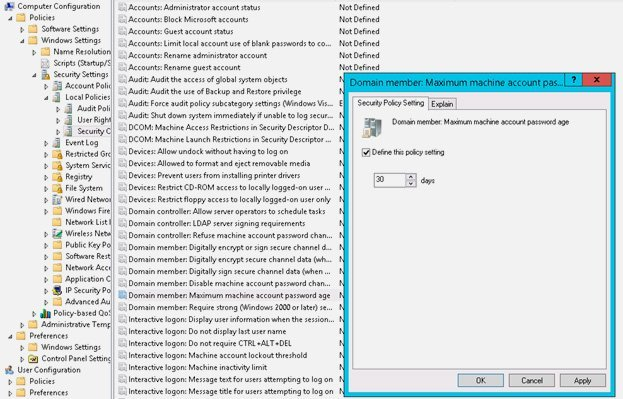

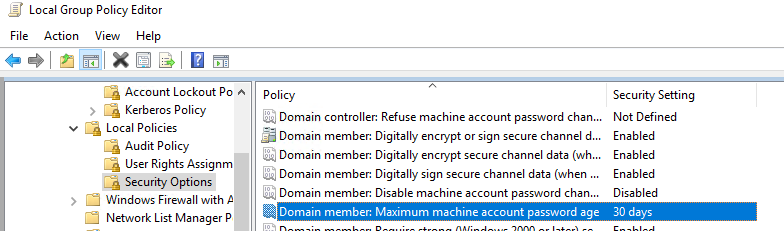

Maksymalny wiek hasła konta dla komputerów domeny można skonfigurować za pomocą parametru GPO Członek domeny: Maksymalny wiek hasła konta komputera. Znajduje się w następującej sekcji edytora zasad grupy: Konfiguracja komputera > Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zasady lokalne > Opcje zabezpieczeń (Computer Configuration > Windows Settings > Security Settings > Local Policies > Security Options). Możesz określić liczbę dni w zakresie od 0 do 999 (domyślnie jest to 30 dni).

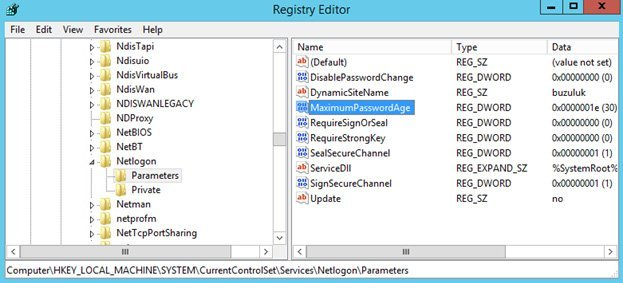

Za pomocą rejestru można skonfigurować zasady haseł do konta pojedynczego komputera.

Aby to zrobić, uruchom regedit.exe i przejdź do klucza rejestru HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters. Edytuj parametr MaximumPasswordAge i ustaw maksymalny czas ważności hasła komputera w domenie (w dniach).

Inną opcją jest całkowite wyłączenie możliwości zmiany hasła do konta komputera. Zrób to ustawiając parametr REG_DWORD DisablePasswordChange na 1. Chociaż to rozwiązanie nie jest zalecane dla środowisk produkcyjnych i jest ważne tylko dla stanowisk testowych.

Możesz także zmienić ustawienia zmiany hasła komputera dla domeny za pomocą zasad grupy. Ustawienia zmiany haseł do kont komputerów znajdują się w sekcji: Konfiguracja komputera > Zasady > Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zasady lokalne > Opcje zabezpieczeń (Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Security Options). Interesują nas następujące parametry:

- Członek domeny (Domain member): Wyłącz zmiany hasła konta komputera ( Disable machine account password changes) — wyłącza żądanie zmiany hasła na komputerze lokalnym;

- Członek domeny (Domain member): Maksymalny wiek hasła konta komputera (Maximum machine account password age) — określa maksymalny wiek hasła komputera. Ten parametr określa częstotliwość, z jaką członek domeny będzie próbował zmienić hasło. Domyślnie okres ten wynosi 30 dni; maksimum można ustawić na 999 dni;

- Kontroler domeny (Domain controller): Odmów zmiany hasła konta komputera (Refuse machine account password changes) — uniemożliwia zmianę hasła na kontrolerach domeny. Jeśli włączysz tę opcję, kontrolery będą odrzucały żądania zmiany hasła z komputerów.

Domena Active Directory przechowuje bieżące hasło komputera i poprzednie. Jeśli hasło zostało zmienione dwukrotnie, komputer używający starego hasła nie będzie mógł uwierzytelnić się na kontrolerze domeny. Nie ustanowi bezpiecznego kanału połączenia.

Hasła do kont komputerów nie wygasają w usłudze Active Directory. Dzieje się tak, ponieważ Zasady haseł domeny nie mają zastosowania do obiektów AD Computer. Twój komputer może skorzystać z usługi NETLOGON, aby zmienić hasło podczas następnego logowania do domeny. Jest to możliwe, jeśli jego hasło jest starsze niż 30 dni. Należy pamiętać, że hasło komputera lokalnego nie jest zarządzane przez usługę AD, ale przez sam komputer.

Komputer próbuje zmienić swoje hasło na kontrolerze domeny. Dopiero po udanej zmianie aktualizuje swoje hasło lokalne. Lokalna kopia hasła jest przechowywana w kluczu rejestru HKLM\SECURITY\Policy\Secrets$machine.ACC).

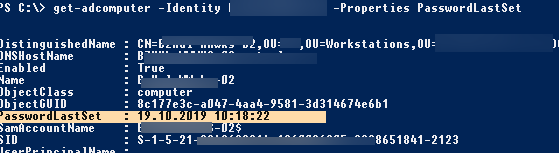

Czas ostatniego ustawienia hasła dla konta obiektu komputera w domenie AD można wyświetlić za pomocą polecenia cmdlet programu PowerShell Get-ADComputer. Możesz to zrobić z modułu PowerShell Active Directory. Uruchom polecenie z nazwą komputera:

|

1 |

Get-ADComputer -Identity VM01 -Properties PasswordLastSet |

Dlatego nawet jeśli komputer nie był włączany przez kilka miesięcy, relacja zaufania między komputerem a domeną nadal pozostaje. W takim przypadku hasło komputera zostanie zmienione przy pierwszej rejestracji Twojej stacji roboczej w domenie.

Relacja zaufania zostaje zerwana, gdy komputer próbuje uwierzytelnić się w domenie przy użyciu nieprawidłowego hasła.

Zdarzenia systemu Windows związane z zerwaną relacją zaufania

Możesz śledzić zdarzenia dotyczące nieudanych relacji zaufania na komputerach i serwerach domeny za pomocą następujących identyfikatorów w Podglądzie zdarzeń:

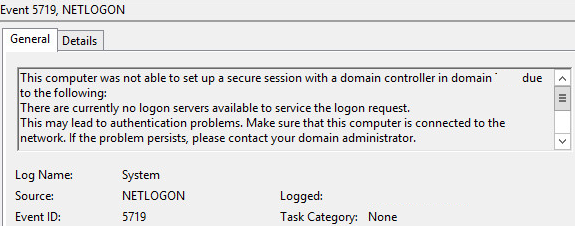

EventID: 5719

Log Name: System

Source: NelogonThis computer was not able to set up a secure session with a domain controller in domain “” due to the following:

There are currently no logon servers available to service the logon request. This may lead to authentication problems. Make sure that this computer is connected to the network. If the problem persists, please contact your domain administrator.ADDITIONAL INFO

Identyfikator zdarzenia: 5719

If this computer is a domain controller for the specified domain, it sets up the secure session to the primary domain controller emulator in the specified domain. Otherwise, this computer sets up the secure session to any domain controller in the specified domain.

Nazwa dziennika: System

źródło: nelogon

Ten komputer nie mógł skonfigurować bezpiecznej sesji z kontrolerem domeny w domenie „” z następujących powodów:

Obecnie nie ma dostępnych serwerów logowania do obsługi żądania logowania. Może to prowadzić do problemów z uwierzytelnianiem. Upewnij się, że ten komputer jest podłączony do sieci. Jeśli problem będzie się powtarzał, skontaktuj się z administratorem domeny.

DODATKOWE INFORMACJE

Jeśli ten komputer jest kontrolerem domeny dla określonej domeny, konfiguruje bezpieczną sesję z emulatorem podstawowego kontrolera domeny w określonej domenie. W przeciwnym razie ten komputer skonfiguruje bezpieczną sesję z dowolnym kontrolerem domeny w określonej domenie.

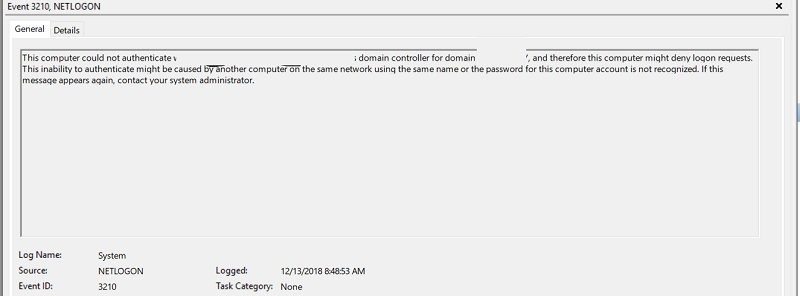

EventID: 3210

Log Name: System

Source: NelogonThis computer could not authenticate with \\VM01 a Windows domain controller for domain beitadminpl, and therefore this computer might deny logon requests. This inability to authenticate might be caused by another computer on the same network using the same name or the password for this computer account is not recognized. If this message appears again, contact your system administrator.

Identyfikator zdarzenia: 3210

Nazwa dziennika: System

źródło: nelogon

Ten komputer nie mógł uwierzytelnić się za pomocą \\VM01 kontrolera domeny Windows dla domeny beitadminpl, dlatego ten komputer może odrzucić żądania logowania. Ta niemożność uwierzytelnienia może być spowodowana tym, że inny komputer w tej samej sieci używa tej samej nazwy lub hasło do tego konta komputera nie jest rozpoznawane. Jeśli ten komunikat pojawi się ponownie, skontaktuj się z administratorem systemu.

Naprawa: baza danych zabezpieczeń na serwerze nie ma konta komputera dla tej relacji zaufania stacji roboczej

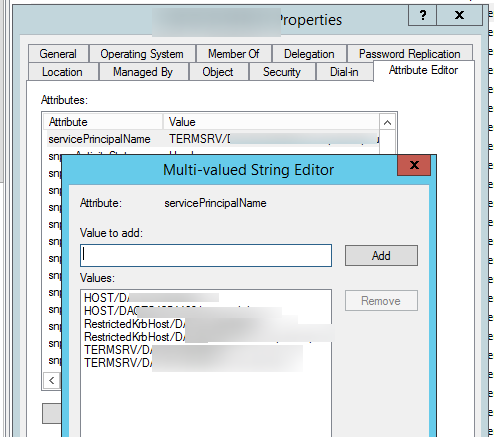

Gdy pojawi się błąd „Baza danych zabezpieczeń na serwerze nie ma konta komputera dla tej relacji zaufania stacji roboczej (The security database on the server does not have a computer account for this workstation trust relationship)”, należy sprawdzić dzienniki błędów kontrolera domeny pod kątem zdarzenia o identyfikatorze 2974:

The attribute value provided is not unique in the forest or partition. Attribute: servicePrincipalName Value=TERMSRV/PDC

Podana wartość atrybutu nie jest unikatowa w lesie lub partycji. Atrybut: servicePrincipalName Wartość=TERMSRV/PDC

CN=VM01,OU=Computers,DC=beitadminpl,DC=local Winerror: 8647

CN=VM01,OU=Computers,DC=beitadminpl,DC=local Winerror: 8647

Ten problem wskazuje, że atrybut konta komputera SPN (nazwa główna usługi) w usłudze AD nie jest prawidłowo wypełniony. Sprawdź również, czy kilka komputerów znajduje się w domenie z tą samą wartością w atrybucie servicePrincipalName.

Znajdź problematyczny obiekt komputerowy w konsoli ADUC. Przejdź do karty Edytor atrybutów i sprawdź wartość atrybutu servicePrincipalName.

Upewnij się, że obiekt komputera ma wypełnioną wartość właściwości SPN w następującym formacie:

- HOST/computername1.

- HOST/computername1.beitadminpl.local.

- RestrictedKrbHost/computername1.

- RestrictedKrbHost/computername1.beitadminpl.local.

- TERMSRV/computername1.

- TERMSRV/computername1.beitadminpl.local.

Możesz skopiować FQDN komputera (w pełni kwalifikowana nazwa domeny) z atrybutu dNSHostName. Jeśli brakuje tych rekordów SPN, należy je utworzyć ręcznie.

Teraz uruchom ponownie komputer i spróbuj zalogować się przy użyciu poświadczeń domeny.

Zduplikowane nazwy SPN w domenie można znaleźć za pomocą narzędzia ldifde:

|

1 |

ldifde -f C:\SPNList.txt -t 3268 -d DC=beitadminpl,DC=local -l serviceprincipalname -r (serviceprincipalname=*) |

FAQ dotyczące relacji zaufania

Jak wygląda błąd dotyczący niepowodzenia relacji zaufania i kiedy może się on pojawić?

Błąd relacji zaufania zazwyczaj pojawia się, gdy użytkownik próbuje zalogować się do stacji roboczej lub serwera przy użyciu poświadczeń konta domeny. Komunikat o błędzie może wyglądać następująco:

- Relacja zaufania między tą stacją roboczą a domeną podstawową nie powiodła się (The trust relationship between this workstation and the primary domain failed).

- Baza danych zabezpieczeń na serwerze nie ma konta komputera dla tej relacji zaufania stacji roboczej (The security database on the server does not have a computer account for this workstation trust relationship).

Ten błąd wskazuje, że komputer nie jest już zaufany, ponieważ hasło komputera lokalnego nie jest zgodne z hasłem obiektu komputera przechowywanym w bazie danych usługi AD.

Jakie są najczęstsze przyczyny błędów Trust Relationship Failed?

Błędy Trust Relationship Failed mogą wystąpić z powodu:

- Ponownej instalacji systemu Windows.

- Przywracanie stanu systemu komputera z kopii zapasowej obrazu lub migawki maszyny wirtualnej.

- Klonowanie komputera bez uruchamiania programu Sysprep.

- Ręczne resetowanie konta domeny komputera.

- Usuwanie obiektu konta komputera z Usług domenowych w usłudze Active Directory (AD DS).

- Przypadkowe dodanie komputera o tej samej nazwie hosta do domeny.

- Czas lokalny na komputerze jest przesunięty o więcej niż 5 minut od uwierzytelniającego kontrolera domeny.

- Kontrolery domeny doświadczają problemów z replikacją.

Jak mogę naprawić błąd dotyczący niepowodzenia relacji zaufania?

Aby naprawić ten błąd, możesz:

- Sprawdź bezpieczny kanał między stacją roboczą a domeną podstawową za pomocą polecenia cmdlet Test-ComputerSecureChannel w PowerShell.

- Upewnij się, że konto komputera jest obecne i nie jest wyłączone w usłudze Active Directory.

- Napraw nieudaną relację zaufania bez ponownego dołączania do domeny za pomocą poleceń cmdlet programu PowerShell, takich jak Reset-ComputerMachinePassword.

- Napraw relację zaufania przez ponowne dołączenie do domeny, co obejmuje zresetowanie hasła administratora lokalnego, odłączenie i ponowne dołączenie komputera do domeny oraz ponowne uruchomienie.

Czy są jakieś alternatywy dla programu PowerShell w celu naprawienia błędów nieudanej relacji zaufania?

Tak, możesz skorzystać z narzędzia Netdom, dostępnego w systemie Windows Server od wersji 2008 oraz w ramach pakietu RSAT (Remote Server Administration Tools) dla klientów. Aby naprawić błąd z Netdom, zaloguj się do systemu docelowego przy użyciu lokalnego konta administratora, otwórz wiersz polecenia z podwyższonym poziomem uprawnień i uruchom następujące polecenie:

|

1 |

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password |

Co powinienem zrobić, jeśli różnica czasu między moim komputerem a kontrolerem domeny przekracza 5 minut?

Jeśli różnica czasu między komputerem a kontrolerem domeny przekracza 5 minut, musisz zsynchronizować czas komputera z kontrolerem domeny. Możesz sprawdzić źródło usługi Czas w oknie za pomocą polecenia w32tm.exe /query /source i postępować zgodnie z instrukcjami, aby sprawdzić i zsynchronizować czas z kontrolerem domeny. Zapewnienie prawidłowej synchronizacji czasu jest ważne dla ustanowienia relacji zaufania z kontrolerem domeny.

Podsumowanie

Jak widać, dość łatwo jest rozwiązać problem nieudanej relacji zaufania w domenie, stosując metodyczne i stopniowe podejście do rozwiązywania problemów! Problem może wystąpić z wielu powodów. Ważne jest, aby zrozumieć, co spowodowało problem z dołączeniem do domeny, a następnie zastosować odpowiednie kroki, aby go rozwiązać. Mam nadzieję, że było to dla Ciebie przydatne!

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).