Na rynku głównym, publicznym serwerem DNS jest ten od Google (8.8.8.8 oraz 8.8.4.4). Od 2018 roku dostępny jest również bezpieczniejszy serwer DNS od Cloudflare (1.1.1.1 oraz 1.0.0.1).

Główną zaletą tego konkretnego DNS’a jest bezpieczeństwo. DNS’y Google’a pozwalają na śledzenie naszego ruchu. Z zapewnień Cloudflare, jego DNS zapewnia poufność w trakcie naszej pracy. Cały ruch jest jest logowany, ale tylko i wyłącznie na 24h i do celów diagnostycznych. Jednak w krótkim okresie mieli kilka poważnych wpadek, dlatego jak zwykle w takich przypadkach trzeba podchodzić do tego ostrożnie.

Dlaczego system DNS wymaga dodatkowych warstw zabezpieczeń?

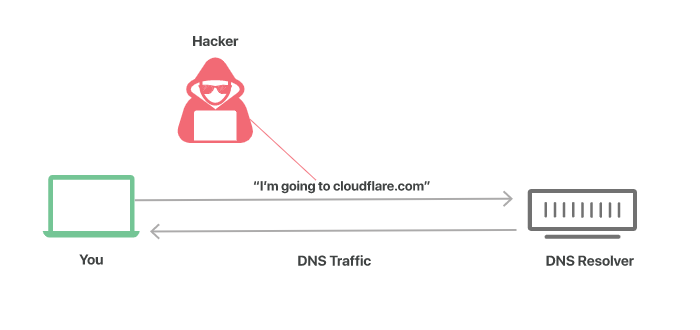

DNS to książka telefoniczna Internetu; Resolwery DNS tłumaczą czytelne dla człowieka nazwy domen na czytelne dla maszyn adresy IP. Domyślnie zapytania i odpowiedzi DNS są wysyłane w postaci zwykłego tekstu (przez UDP). Takie podejście umożliwia ich odczytać przez dostawców usług internetowych lub każdego, kto może monitorować transmisje. Nawet jeśli witryna korzysta z protokołu HTTPS, zapytanie DNS wymagane do przejścia do tej witryny jest ujawniane.

Ten brak prywatności ma ogromny wpływ na bezpieczeństwo, a w niektórych przypadkach na prawa człowieka; jeśli zapytania DNS nie są prywatne, rządy mogą łatwiej cenzurować Internet, a atakującym śledzić zachowanie użytkowników w sieci.

Zwykłe niezaszyfrowane zapytanie DNS działa jak pocztówka: przypadkowa osoba może przechwycić takie informacje. Nie jest rozsądne jest wysyłanie pocztówki zawierającej poufne lub prywatne informacje.

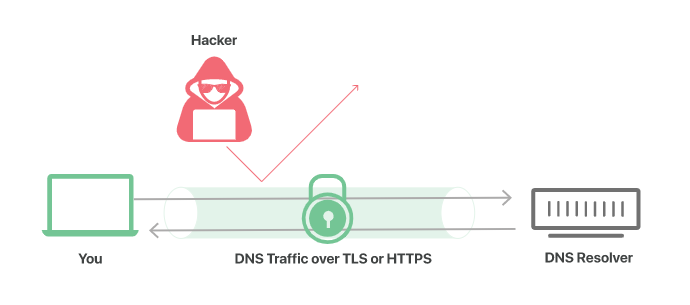

DNS przez TLS i DNS przez HTTPS to dwa standardy opracowane do szyfrowania ruchu DNS w postaci zwykłego tekstu. Uniemożliwiają złośliwym stronom, reklamodawcom, dostawcom usług internetowych i innym osobom możliwość zapoznania się z danymi. Standardy te mają na celu umieszczenie danych w taki sposób, aby były one niewidoczne dla przypadkowej osoby.

Co to jest DNS over TLS?

DNS over TLS lub DoT to standard szyfrowania zapytań DNS, aby zapewnić ich bezpieczeństwo i prywatność. DoT używa tego samego protokołu bezpieczeństwa, TLS, którego używają strony HTTPS do szyfrowania i uwierzytelniania komunikacji. (TLS jest również znany jako „SSL”). DoT dodaje szyfrowanie TLS do protokołu datagramów użytkownika (UDP), który jest używany do zapytań DNS. Ponadto zapewnia, że żądania i odpowiedzi DNS nie są modyfikowane ani fałszowane przez ataki on-path. Atakujący na ścieżce umieszczają się między dwoma urządzeniami (przeglądarką internetową i serwerem internetowym) i przechwytują lub modyfikują komunikację między nimi. Osoby atakujące mogą następnie zbierać informacje, a także podszywać się pod jednego z dwóch agentów. Oprócz witryn internetowych ataki te mogą być ukierunkowane na komunikację e-mail, wyszukiwanie DNS i publiczne sieci Wi-Fi. Typowe cele atakujących na ścieżce to firmy SaaS, firmy e-commerce i użytkownicy aplikacji finansowych.

Co to jest DNS over HTTPS?

DNS over HTTPS lub DoH jest alternatywą dla DoT. Dzięki DoH zapytania i odpowiedzi DNS są szyfrowane, wysyłane są za pośrednictwem protokołów HTTP lub HTTP/2 zamiast bezpośrednio przez UDP. Podobnie jak DoT, DoH zapewnia, że atakujący nie mogą fałszować ani zmieniać ruchu DNS. Ruch DoH wygląda jak inny ruch HTTPS – m.in. normalne interakcje użytkownika ze stronami internetowymi i aplikacjami internetowymi — z perspektywy administratora sieci.

W lutym 2020 r. przeglądarka Mozilla Firefox zaczęła domyślnie włączać DoH dla użytkowników z USA. Zapytania DNS z przeglądarki Firefox są szyfrowane przez DoH i przechodzą do Cloudflare lub NextDNS. Kilka innych przeglądarek również obsługuje DoH, chociaż nie jest ona domyślnie włączona.

Chwila, czy protokół HTTPS nie używa również TLS do szyfrowania? Czym różnią się DNS przez TLS i DNS przez HTTPS?

Każdy standard został opracowany osobno i ma własną dokumentację RFC. Najważniejszą różnicą między DoT i DoH jest używany przez nie port. DoT używa tylko portu 853, DoH używa portu 443, który jest portem, z którego korzysta również cały inny ruch HTTPS.

Ponieważ DoT ma dedykowany port, każdy może zobaczyć przychodzący i wychodzący ruch DoT, nawet przy ruchu szyfrowanym szyfrowane. W przeciwieństwie do DoH, zapytania i odpowiedzi DNS są zakamuflowane w ruchu HTTPS, cały ruch pochodzi z tego samego portu.

Co to jest port?

W sieci port jest wirtualnym miejscem na maszynie, które jest otwarte na połączenia z innych maszyn. Każdy komputer w sieci ma standardową liczbę portów, a każdy port jest zarezerwowany dla określonych typów komunikacji.

Pomyśl o portach dla statków: każdy port jest ponumerowany, a statki mają płynąć do określonych portów, aby rozładować ładunek. Sieć działa w ten sam sposób: niektóre rodzaje komunikacji mają trafiać do określonych portów sieciowych. Różnica polega na tym, że porty sieciowe są wirtualne; są to miejsca na połączenia cyfrowe, a nie fizyczne.

Co jest lepsze, DoT czy DoH?

To jest temat do dyskusji. Z punktu widzenia bezpieczeństwa sieci DoT jest prawdopodobnie lepszy. Daje administratorom sieci możliwość monitorowania i blokowania zapytań DNS, co jest ważne przy identyfikowaniu i zatrzymywaniu złośliwego ruchu. Zapytania DoH są ukryte w zwykłym ruchu HTTPS, oznacza, że nie można ich zablokować bez blokowania pozostałego ruchu HTTPS.

Jednak z punktu widzenia prywatności, DoH jest prawdopodobnie preferowana. Dzięki DoH zapytania DNS są ukryte w większym przepływie ruchu HTTPS. Daje to administratorom sieci mniejszą widoczność, ale zapewnia użytkownikom większą prywatność.

Jaka jest różnica między DNS przez TLS/HTTPS a DNSSEC?

DNSSEC to zestaw rozszerzeń zabezpieczeń służących do weryfikowania tożsamości głównych oraz autorytatywnych serwerów DNS. Został zaprojektowany, aby między innymi zapobiegać zatruwaniu pamięci podręcznej DNS. Nie szyfruje komunikacji. Z drugiej strony DNS przez TLS lub HTTPS szyfruje zapytania DNS. 1.1.1.1 obsługuje również DNSSEC.

Co to jest DNSSEC?

Podobnie jak wiele protokołów internetowych, system DNS nie został zaprojektowany z myślą o bezpieczeństwie i zawiera kilka ograniczeń projektowych. Ograniczenia te, ułatwiły atakującym przejęcie DNS w celach, takich jak wysyłanie użytkownika do fałszywej witryny, która może rozpowszechniać złośliwe oprogramowanie.

DNS Security Extensions (DNSSEC) to protokół bezpieczeństwa stworzony w celu złagodzenia tego problemu. DNSSEC chroni przed atakami, podpisując cyfrowo dane, aby zapewnić ich ważność. Aby zapewnić bezpieczne wyszukiwanie, podpisywanie musi odbywać się na każdym poziomie procesu wyszukiwania DNS.

Ten proces podpisywania jest podobny do podpisywania dokumentu prawnego długopisem; osoba ta podpisuje się unikalnym podpisem, którego nikt inny nie może złożyć, a biegły sądowy może spojrzeć na ten podpis i zweryfikować, czy dokument został podpisany przez tę osobę. Podpisy cyfrowe zapewniają, że dane nie zostały naruszone.

DNSSEC implementuje hierarchiczną politykę podpisów cyfrowych we wszystkich warstwach DNS. Na przykład w przypadku wyszukiwania „google.com” główny serwer DNS podpisałby klucz dla serwera nazw .COM, a serwer nazw .COM podpisałby następnie klucz dla autorytatywnego serwera nazw google.com.

Chociaż zawsze preferowane są ulepszone zabezpieczenia, DNSSEC jest zaprojektowany tak, aby był kompatybilny wstecznie, aby zapewnić, że tradycyjne wyszukiwania DNS nadal będą poprawnie rozwiązywane, aczkolwiek bez dodatkowych zabezpieczeń. DNSSEC ma współpracować z innymi środkami bezpieczeństwa, takimi jak SSL/TLS, w ramach całościowej strategii bezpieczeństwa internetowego.

DNSSEC tworzy połączenie zaufania rodzic-dziecko, który podróżuje aż do strefy głównej. Ten łańcuch zaufania nie może zostać naruszony w żadnej warstwie DNS, w przeciwnym razie żądanie stanie się otwarte na atak on-path.

Aby zamknąć łańcuch zaufania, sama strefa główna musi zostać zweryfikowana (udowodniono, że jest wolna od manipulacji lub oszustw), a w rzeczywistości odbywa się to przy użyciu interwencji człowieka. Co ciekawe, podczas tak zwanej Ceremonii Podpisywania Strefy Root, wybrane osoby z całego świata spotykają się, aby podpisać główny zestaw DNSKEY RRset w sposób publiczny i kontrolowany.

Jakie są typowe ataki wykorzystujące DNS?

DNSSEC to potężny protokół bezpieczeństwa, ale niestety nie jest obecnie powszechnie stosowany. Ten brak akceptacji w połączeniu z innymi potencjalnymi lukami, a także fakt, że DNS jest integralną częścią większości żądań internetowych, sprawia, że DNS jest głównym celem złośliwych ataków. Atakujący znaleźli wiele sposobów na atakowanie i wykorzystywanie serwerów DNS. Oto niektóre z najczęstszych:

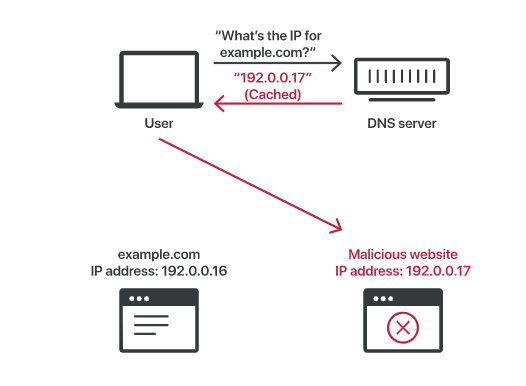

DNS spoofing/cache poisoning (Podszywanie się pod DNS/zatruwanie pamięci podręcznej) – jest to atak, w którym sfałszowane dane DNS są wprowadzane do pamięci podręcznej przelicznika DNS, w wyniku czego przelicznik zwraca nieprawidłowy adres IP dla domeny. Zamiast przechodzić do właściwej witryny, ruch może zostać przekierowany na złośliwą maszynę lub w dowolne inne miejsce, którego chce atakujący; często będzie to replika oryginalnej witryny wykorzystywana do złośliwych celów, takich jak rozpowszechnianie złośliwego oprogramowania lub zbieranie danych logowania.

DNS tunneling (Tunelowanie DNS) – ten atak wykorzystuje inne protokoły do tunelowania przez zapytania i odpowiedzi DNS. Atakujący mogą używać SSH, TCP lub HTTP do przekazywania złośliwego oprogramowania lub skradzionych informacji do zapytań DNS, niewykrywanych przez większość zapór.

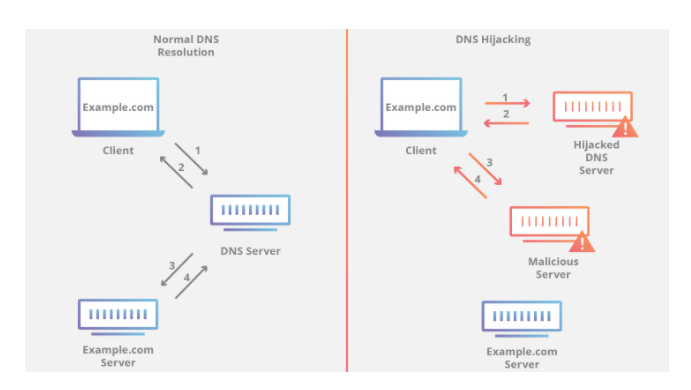

DNS hijacking (Przechwytywanie DNS) – w przejmowaniu DNS osoba atakująca przekierowuje zapytania do innego serwera nazw domen. Można to zrobić za pomocą złośliwego oprogramowania lub nieautoryzowanej modyfikacji serwera DNS. Chociaż wynik jest podobny do spoofingu DNS, jest to zasadniczo inny atak, ponieważ jego celem jest rekord DNS witryny na serwerze nazw, a nie pamięć podręczna modułu rozpoznawania nazw.

Atak NXDOMAIN – jest to rodzaj ataku typu DNS flood, w którym osoba atakująca zalewa serwer DNS żądaniami, prosząc o nieistniejące rekordy, próbując spowodować odmowę usługi dla legalnego ruchu. Można to osiągnąć za pomocą zaawansowanych narzędzi ataku, które mogą automatycznie generować unikalne subdomeny dla każdego żądania. Ataki NXDOMAIN mogą również być skierowane na rekursywny serwer DNS, którego celem jest wypełnienie pamięci podręcznej programu rozpoznawania śmieci żądaniami.

Phantom domain attack – atak na domenę fantomową ma podobny skutek jak atak NXDOMAIN na przelicznik DNS. Atakujący tworzy grupę „fantomowych” (fałszywych) serwerów domen, które albo bardzo wolno reagują na żądania, albo wcale. Przelicznik zostaje następnie uderzony zalewem żądań do tych domen, a przelicznik jest związany w oczekiwaniu na odpowiedzi, co prowadzi do spowolnienia wydajności i odmowy usługi.

Random subdomain attack (Losowy atak na subdomenę) – w tym przypadku atakujący wysyła zapytania DNS dotyczące kilku losowych, nieistniejących subdomen jednej legalnej witryny. Celem jest utworzenie ataku typu „odmowa usługi” dla autorytatywnego serwera nazw domeny, co uniemożliwi wyszukanie witryny z serwera nazw. Efektem ubocznym może być to, że dostawca usług internetowych obsługujący atakującego może również zostać dotknięty, ponieważ pamięć podręczna ich rekursywnego DNS zostanie zalana złymi żądaniami.

Domain lock-up attack (Atak polegający na blokowaniu domeny) – atakujący organizują tę formę ataku, konfigurując specjalne domeny i programy rozpoznawania nazw w celu tworzenia połączeń TCP z innymi legalnymi programami rozpoznawania nazw. Gdy docelowe przeliczniki wysyłają żądania, domeny te odsyłają powolne strumienie losowych pakietów, blokując zasoby przelicznika.

Botnet-based CPE attack (Atak CPE oparty na botnetach) – ataki te są przeprowadzane przy użyciu urządzeń CPE (Customer Premise Equipment; jest to sprzęt udostępniany przez dostawców usług do użytku przez ich klientów, taki jak modemy, routery, dekodery itp.). Osoby atakujące narażają CPE, a urządzenia stają się częścią botnetu, wykorzystywanego do przeprowadzania losowych ataków na subdomeny na jedną witrynę lub domenę.

Jaki jest najlepszy sposób ochrony przed atakami opartymi na DNS?

Oprócz DNSSEC operator strefy DNS może podjąć dalsze działania w celu zabezpieczenia swoich serwerów. Infrastruktura nadmiarowa to jedna z prostych strategii radzenia sobie z atakami DDoS. Mówiąc najprościej, jeśli Twój serwer nazw może obsłużyć znacznie więcej ruchu, niż się spodziewasz, trudniej jest „zablokować” Twój serwer masowym atakiem typu DDoS.

Routing Anycast to kolejne przydatne narzędzie, które może zakłócać ataki DDoS. Anycast umożliwia wielu serwerom współdzielenie jednego adresu IP, więc nawet jeśli jeden serwer DNS zostanie zamknięty, nadal będą działać inne. Inną popularną strategią zabezpieczania serwerów DNS jest zapora DNS.

Firewall DNS?

Zapora DNS jest narzędziem, które może zapewnić szereg usług bezpieczeństwa i wydajności dla serwerów DNS. Rozwiązanie to znajduje się między rekursywnym DNS’em użytkownika a autorytatywnym serwerem nazw witryny lub usługi, do której próbuje dotrzeć. Zapora może świadczyć usługi ograniczające szybkość, aby wyłączyć atakujących próbujących przejąć serwer. Jeśli serwer przestanie działać w wyniku ataku lub z jakiegokolwiek innego powodu, zapora DNS może utrzymać działanie witryny lub usługi operatora, obsługując odpowiedzi DNS z pamięci podręcznej.

Oprócz funkcji bezpieczeństwa zapora DNS może również zapewniać rozwiązania zwiększające wydajność, takie jak szybsze wyszukiwanie DNS i mniejsze koszty przepustowości dla operatora DNS.

DNS jako narzędzie bezpieczeństwa

Resolwery DNS można również skonfigurować tak, aby zapewniały rozwiązania zabezpieczające dla swoich użytkowników końcowych (osób przeglądających Internet). Niektóre programy rozpoznawania nazw DNS zapewniają funkcje, takie jak filtrowanie treści, które może blokować witryny znane z rozpowszechniania złośliwego oprogramowania i spamu, oraz ochronę przed botnetami, która blokuje komunikację ze znanymi botnetami. Wiele z tych zabezpieczonych resolwerów DNS jest darmowych, a użytkownik może przełączyć się na jedną z tych rekurencyjnych usług DNS, zmieniając pojedyncze ustawienie w swoim routerze lokalnym. Cloudflare DNS kładzie nacisk na bezpieczeństwo.

Czy zapytania DNS są prywatne?

Inną ważną kwestią bezpieczeństwa DNS jest prywatność użytkownika. Zapytania DNS nie są szyfrowane. Nawet jeśli użytkownicy używają DNS, takiego jak 1.1.1.1, który nie śledzi ich działań, zapytania DNS przesyłane są przez Internet w postaci zwykłego tekstu. Oznacza to, że każdy, kto przechwytuje zapytanie, może zobaczyć, jakie witryny odwiedza użytkownik.

Ten brak prywatności ma wpływ na bezpieczeństwo, aw niektórych przypadkach na prawa człowieka; jeśli zapytania DNS nie są prywatne, rządy mogą łatwiej cenzurować Internet, a atakującym śledzić zachowanie użytkowników w sieci.

DNS przez TLS i DNS przez HTTPS to dwa standardy szyfrowania zapytań DNS, aby uniemożliwić stronom zewnętrznym ich odczytanie. Cloudflare DNS obsługuje oba te standardy. Cloudflare współpracuje również z innymi organizacjami, aby poprawić bezpieczeństwo DNS — na przykład pomagając Mozilli we włączaniu DNS przez HTTPS w przeglądarce Firefox w celu ochrony użytkowników.

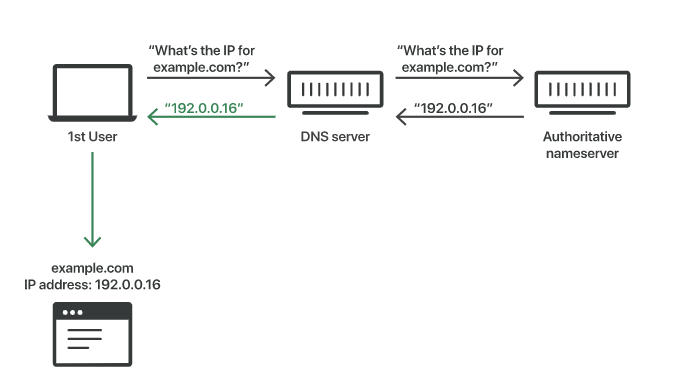

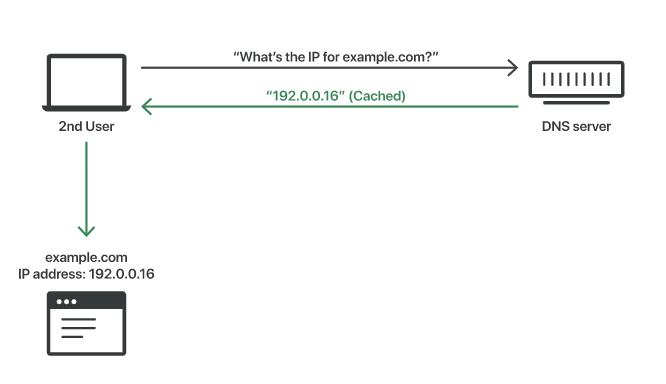

Jak działa buforowanie DNS?

Przelicznik DNS zapisze odpowiedzi na zapytania o adres IP przez określony czas. W ten sposób przelicznik może znacznie szybciej odpowiadać na przyszłe zapytania, bez konieczności komunikowania się z wieloma serwerami zaangażowanymi w typowy proces rozwiązywania DNS. Resolwery DNS zapisują odpowiedzi w swojej pamięci podręcznej tak długo, jak pozwala im na to wyznaczony czas życia (TTL) powiązany z tym adresem IP.

Niezbuforowana odpowiedź DNS:

Odpowiedź z pamięci podręcznej DNS:

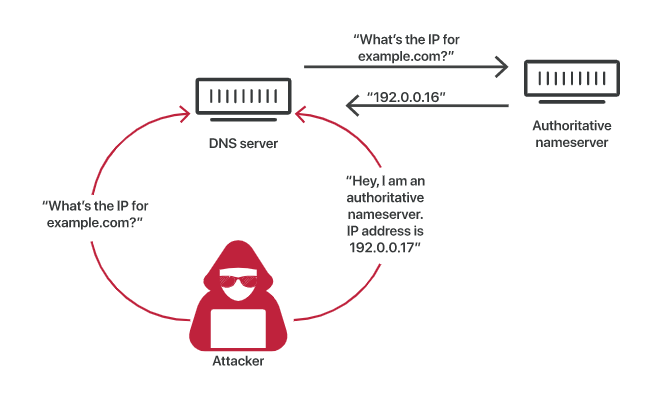

Jak atakujący zatruwają pamięci podręczne DNS?

Atakujący mogą zatruwać pamięć podręczną DNS, podszywając się pod serwery nazw DNS, wysyłając żądanie do właściwych DNS’ów, a następnie fałszując odpowiedź, gdy DNS wysyła zapytanie do serwera nazw. Jest to możliwe, ponieważ serwery DNS używają UDP zamiast TCP, obecnie nie ma weryfikacji informacji DNS.

Proces zatruwania pamięci podręcznej DNS:

Zatruta pamięć podręczna DNS:

Zamiast używać protokołu TCP, który wymaga od obu komunikujących się stron wykonania „uzgadniania”, aby zainicjować komunikację i zweryfikować tożsamość urządzeń, żądania i odpowiedzi DNS korzystają z protokołu UDP lub protokołu datagramów użytkownika. Dzięki UDP nie ma gwarancji, że połączenie jest otwarte, że odbiorca jest gotowy do odbioru lub że nadawca jest tym, za kogo się podaje. Z tego powodu protokół UDP jest podatny na fałszowanie — atakujący może wysłać wiadomość przez UDP i udawać, że jest to odpowiedź z legalnego serwera, fałszując dane nagłówka.

Jeśli przelicznik DNS otrzyma sfałszowaną odpowiedź, bezkrytycznie akceptuje i buforuje dane, ponieważ nie ma możliwości sprawdzenia, czy informacje są dokładne i pochodzą z wiarygodnego źródła. DNS powstał w początkach Internetu, kiedy jedynymi podłączonymi do niego stronami były uniwersytety i ośrodki badawcze. Nie było powodu, by oczekiwać, że ktokolwiek będzie próbował rozpowszechniać fałszywe informacje DNS.

Pomimo tych głównych słabych punktów w procesie buforowania DNS, ataki zatruwania DNS nie są łatwe. Ponieważ przelicznik DNS faktycznie wysyła zapytanie do autorytatywnego serwera nazw, atakujący mają tylko kilka milisekund na wysłanie fałszywej odpowiedzi, zanim nadejdzie prawdziwa odpowiedź od autorytatywnego serwera nazw.

Atakujący muszą również znać lub odgadnąć szereg czynników, aby przeprowadzić ataki polegające na fałszowaniu DNS:

- Które zapytania DNS nie są buforowane przez docelowy przelicznik DNS, aby przelicznik wysyłał zapytanie do autorytatywnego serwera nazw.

- Jakiego portu używa przelicznik DNS – kiedyś używali tego samego portu do każdego zapytania, ale teraz używają za każdym razem innego, losowego portu.

- Numer identyfikacyjny żądania.

- Do którego autorytatywnego serwera nazw trafi zapytanie.

Atakujący mogą również uzyskać dostęp do DNS w inny sposób. Jeśli złośliwa strona działa, włamuje się lub uzyskuje fizyczny dostęp do modułu rozpoznawania nazw DNS, może łatwiej zmienić dane w pamięci podręcznej.

W sieci port jest wirtualnym punktem odbioru komunikacji. Komputery mają wiele portów, każdy z własnym numerem, a aby komputery mogły się ze sobą komunikować, niektóre porty muszą być przeznaczone do określonych rodzajów komunikacji. Na przykład komunikacja HTTP zawsze przechodzi do portu 80, a HTTPS zawsze używa portu 443.

Spoofing i cenzura DNS

Kilka rządów celowo zatruło pamięci podręczne DNS w swoich krajach, aby odmówić dostępu do niektórych stron internetowych lub zasobów sieciowych.

Co to jest szybki przepływ DNS?

Szybka zmiana DNS (DNS fast flux) to technika polegająca na kojarzeniu wielu adresów IP z jedną nazwą domeny i szybkiej zmianie tych adresów IP. Czasami używane są setki, a nawet tysiące adresów IP. Atakujący wykorzystują fast fluxing w DNS, aby utrzymać działanie swoich usług internetowych, ukryć prawdziwe źródło swojej złośliwej aktywności i powstrzymać zespoły ds. bezpieczeństwa przed blokowaniem ich adresu IP. Ta technika jest powszechnie stosowana przez botnety.

Atakujący potrzebują swoich witryn internetowych, aby móc przeprowadzać ataki phishingowe, hostować złośliwe oprogramowanie, sprzedawać skradzione dane karty kredytowej i wykonywać inne nielegalne działania. Dzięki szybkiemu przepływowi DNS złośliwe domeny mają dłuższy czas działania i są trudniejsze do zablokowania, co umożliwia cyberprzestępcom przeprowadzanie większej liczby ataków. Zasadniczo szybka zmiana DNS zamienia złośliwe domeny w ruchomy cel.

Pomyśl o złodzieju banku, który ucieka: jeśli policja wie, jakim samochodem jeździ, może być czujna na samochody z tym numerem rejestracyjnym i zatrzymać ich, zanim opuszczą miasto. A teraz wyobraź sobie, że ten rabuś ma cały kufer z tablicami rejestracyjnymi, a oni wysiadają i zmieniają tablice co kilka kilometrów. Policja staje się znacznie trudniejsza do zidentyfikowania samochodu napadu na bank. Podobny efekt ma szybki przepływ DNS: przy stale zmieniającym się adresie IP witryny znacznie trudniej jest ją zidentyfikować i zablokować.

Jak działa szybki strumień DNS?

Atakujący kojarzą wiele adresów IP z jedną nazwą domeny, szybko zmieniając rekordy DNS powiązane z tą nazwą domeny. Adres IP zostanie zarejestrowany, a następnie co kilka minut lub sekund wyrejestrowany i zastąpiony nowym adresem IP. Atakujący wykorzystują technikę równoważenia obciążenia (DNS round robin) i ustawiając bardzo krótki czas życia (TTL) dla każdego adresu IP. Często niektóre lub wszystkie używane adresy IP będą hostami internetowymi, które zostały przejęte przez atakujących. Maszyny pod tymi adresami IP będą działać jako serwery proxy dla serwera pochodzenia atakującego.

DNS okrężny to sposób na powiązanie z domeną wielu nadmiarowych serwerów WWW, z których każdy ma własny adres IP. Kiedy autorytatywny serwer nazw dla tej domeny otrzymuje zapytanie, za każdym razem przekazuje inny adres IP, w wyniku czego żaden serwer WWW nie jest przytłoczony ruchem (teoretycznie). Chociaż równoważenie obciążenia jest uzasadnionym, zamierzonym zastosowaniem okrężnego działania DNS, osoby atakujące mogą wykorzystać tę funkcję do zaciemnienia swojej złośliwej aktywności.

Atakujący ustawiają bardzo krótki czas TTL dla tych adresów IP, czasami nawet tak krótki, jak 60 sekund. Po wygaśnięciu TTL ten adres IP nie będzie już powiązany z konkretną nazwą domeny.

Co to jest double fast fluxing

Double fast fluxing dodaje kolejną warstwę dla DNS, co jeszcze bardziej utrudnia blokowanie domeny i śledzenie pochodzenia złośliwej aktywności. Dzięki czemu adres IP autorytatywnego serwera nazw również ulega szybkiej zmianie. Zarówno rekordy DNS A dla domeny, jak i rekordy DNS NS dla strefy są stale zmieniane.

Byłoby tak, gdyby opisany powyżej rabuś nie tylko zmieniał bez przerwy swoją tablicę rejestracyjną, ale także zmieniał samochody.

Jak można zapobiec szybkiemu przepływowi DNS?

Najskuteczniejszym sposobem na powstrzymanie szybkiej fluktuacji DNS jest po prostu usunięcie nazwy domeny. Z różnych powodów rejestratorzy nazw domen nie zawsze chcą lub mogą to zrobić.

Administratorzy sieci mogą również wymagać od użytkowników w ich sieci, aby korzystali z kontrolowanych przez siebie serwerów DNS. W ten sposób złośliwe domeny nie są rozwiązywane, a użytkownicy nie mają do nich dostępu. Ta technika nazywa się filtrowaniem DNS.

Podsumowanie

Jak widzisz 3 litery, które opisują Domain Name Server mogą powodować duże komplikacje. Dlatego, warto wiedzieć w jaki sposób ta usługa działa oraz w jaki sposób można ją zabezpieczyć, aby ponieść bezpieczeństwo infrastruktury.

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).