Jedną z funkcji bezpieczeństwa, której brakowało we wcześniejszych wersjach Hyper-V Server, było zabezpieczenie maszyn wirtualnych przed potencjalnym włamaniem do hosta. Ideą tej funkcji była ochrona maszyn wirtualnych przed atakami zarówno w chmurach publicznych, jak i prywatnych. Jeśli ktoś przechwyciłby dysk VHD(X) i spróbował uzyskać do niego dostęp w trybie offline na nieoryginalnym hoście Hyper-V, zabezpieczenia zadziałają.

Microsoft zaimplementowała to rozwiązanie w systemie Windows Server 2016 / Hyper-V Server 2016: chroniona maszyna wirtualna (Shielded VMs)

Funkcja ta istnieje w Windows Server 2019 / 2022 można jej używać do ochrony maszyn wirtualnych oraz usług (np. AD, SQL, DNS).

Czym jest chroniona maszyna wirtualna ?

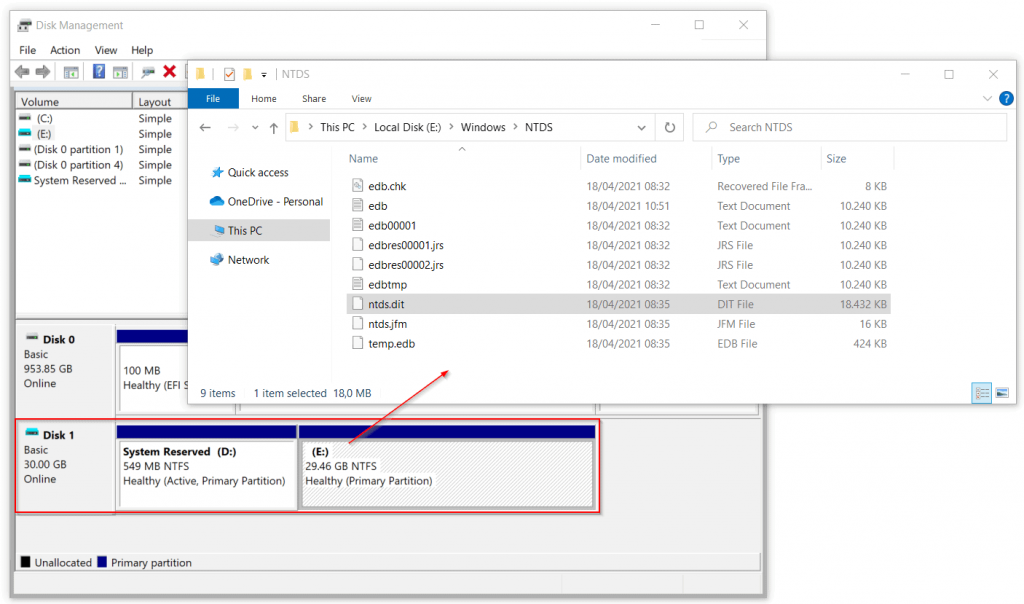

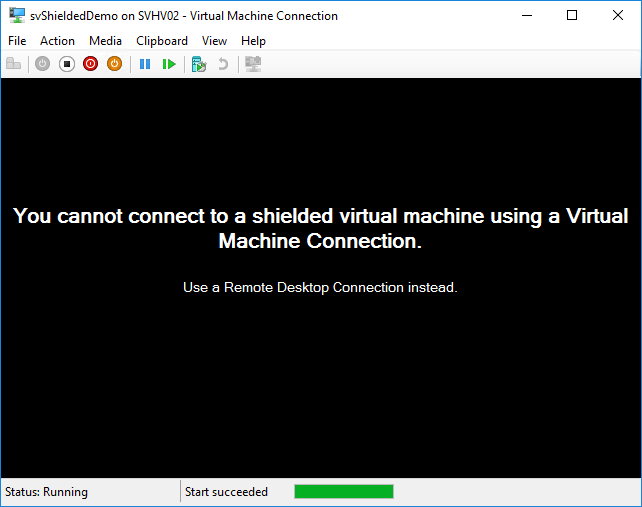

Jest maszyną 2. generacji, posiada moduł TPM (Trusted Platform Module), jest szyfrowana BitLocker (szyfrowanie AES 256), działa tylko na zaufanych serwerach Hyper-V. Jeśli wzmacniasz swoje maszyny wirtualne niepowołane osoby nie będą w stanie uzyskać dostępu do danych znajdujących się na nich. Jest to warstwa bezpieczeństwa, która nie jest dostępna natywnie w przypadku zwykłych maszyn wirtualnych.

Wymagania infrastrukturalne dla chronionych maszyn wirtualnych

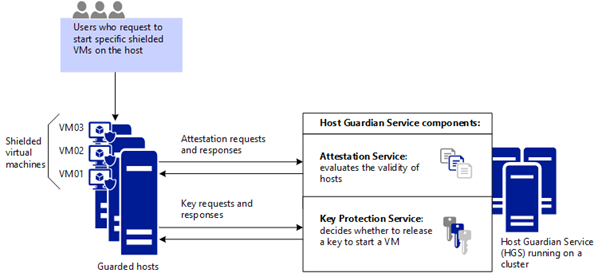

Chronione maszyny wirtualne są zależne i współpracują z dwoma innymi komponentami, Host Guardian Service (HGS), która zazwyczaj jest klastrem trzech węzłów, oraz jednym lub większą liczbą chronionych hostów. Każdy host i każda chroniona maszyna wirtualna utworzona na chronionej sieci szkieletowej jest chroniona przez Host Guardian Service. W sumie mamy cztery komponenty: code integrity (pomiar, czy nastąpiły jakiekolwiek zmiany w kodzie), virtual secure mode (tryb izolowanego użytkownika, w którym klucze są trzymane z dala od złośliwego oprogramowania), TPM (fizyczny tryb i syntetyczna ochrona) oraz Host Guardian Service.

HGS chroni hosty i chronione maszyny wirtualne, udostępniając dwie usługi: attestation service i key protection service. Zadaniem pierwszej usługi jest zapewnienie, że tylko zaufane i oryginalne hosty Hyper-V mogą uruchamiać chronione maszyny wirtualne, a usługa Key Protection dba o dostarczenie niezbędnych kluczy do włączenia maszyn wirtualnych i przeprowadzenia migracji na żywo do innych chronionych hostów. Wyjaśnia to poniższy diagram.

Jakie wersje systemu Windows Server obsługują chronione maszyny wirtualne?

Aby wdrożyć chronione maszyny wirtualne, musisz mieć system Windows Server 2019 Datacenter lub Windows Server 2022 Datacenter. Windows Server 2019 / 2022 Standard Edition obsługuje Hyper-V Server jednak bez wsparcia chronionych maszyn wirtualnych.

System operacyjny gościa powinien działać w systemie Windows Server 2012, Windows 8 lub nowszym lub Linux.

Ulepszenia chronionej maszyny wirtualnej w systemach Windows Server 2019 i Windows Server 2022

Istnieje kilka ulepszeń w Windows Server 2019 i Hyper-V 2019 w porównaniu do poprzedniej wersji. Jednak w systemie Windows Server 2022 nie ma żadnych zmian, ponieważ firma Microsoft koncentruje się na interfejsie Azure Stack HCI. Firma Microsoft będzie nadal zapewniać obsługę chronionych maszyn wirtualnych w systemie Windows Server 2022, ale nie ma żadnych dalszych zmian. Funkcja chronionych maszyn wirtualnych zostanie usunięta, w klienckiej wersji systemu Windows RSAT (Narzędzia administracji zdalnej serwera).

Jakie nowości w odniesieniu do chronionych maszyn wirtualnych w Windows Server 2019 / 2022?

- Microsoft przestał rozwijać tryb atestacji Host Guardian Service Active Directory i stworzył nowy, prostszy tryb o nazwie Host Key Attestation. Poświadczenie klucza hosta zapewnia równoważną funkcjonalność i nie jest zależne od urządzeń TPM 2.0. Wykorzystuje pary kluczy do uwierzytelniania hostów za pomocą HGS, a hosty nie są już zależne od Active Directory. Windows Server 2019 obsługuje wersję atestacyjną V2. Oznacza to, że nowa instalacja HGS na Windows Server 2019 będzie korzystała z atestu v2. W przypadku uaktualnienia w miejscu systemu Windows Server 2016 do systemu Windows Server 2019 konieczne będzie ręczne włączenie wersji atestacji v2 w systemie Windows Server 2019.

- Obsługuje teraz tworzenie maszyn wirtualnych z osłoną systemu Linux. Należy jednak pamiętać, że Microsoft nie obsługuje każdej dystrybucji Linuksa, ale Ubuntu 16.04 LTS z jądrem 4.4 i nowszym, Red Hat Enterprise Linux 7.3 i nowsze oraz SUSE Linux Enterprise Server 12 Service Pack 2 i nowsze.

- Możesz uruchamiać chronione maszyny wirtualne w trybie offline, nawet jeśli HGS jest nieosiągalny. Nie jest to domyślnie skonfigurowane i należy je włączyć, uruchamiając następujące polecenie na wszystkich hostach HGS. Set-HgsKeyProtectionConfiguration – AllowKeyMaterialCaching

- Microsoft wdrożył również opcję łatwej integracji kopii zapasowej dla adresu URL HGS. Jeśli podstawowy serwer HGS ulegnie awarii, hosty chronione przez Hyper-V zapewniają chronioną maszynę wirtualną bez przestojów. Musisz wykonać następujące polecenie na swoich hostach HGS. Należy zastąpić https://HGS.Primary.com i https://HGS.Backup.com ich własnymi nazwami domen i protokołami.

- Set-HgsClientConfiguration-KeyProtectionServerUrl ’ https://HGS.Primary.com/KeyProtection ’-AttestationServerUrl ’ https://HGS.Primary.com/Attestation ’-FallbackKeyProtectionServerUrl ’ https://HGS.Backup.com/KeyProtection ’- FallbackAttestationServerUrl „https://HGS.Backup.com/Attestation”

- Użyj modułu TPM i powiąż chronioną maszynę wirtualną z określonym hostem Hyper-V. Działa w przypadku komputerów o uprzywilejowanym dostępie.

- Możesz teraz używać trybu sesji rozszerzonej VMConnect i programu PowerShell Direct do rozwiązywania problemów w przypadku utraty połączenia z chronionymi maszynami wirtualnymi.

Jak wdrożyć chronione maszyny wirtualne w sieci?

Firma Microsoft dzieli kroki wdrażania na cztery części, które obejmują planowanie, wdrażanie, zarządzanie i rozwiązywanie problemów.

Planowanie. Ochrona środowiska wymaga dwóch kluczowych funkcji. Pierwsza dotyczy hosterów, a druga „najemców”. Musisz zaplanować siłę zaufania (poświadczenie TPM i klucza hosta), którą chcesz osiągnąć w chronionej sieci.

Zastosowanie. Zanim będzie można utworzyć chronioną maszynę wirtualną, musisz utworzyć chronioną sieć szkieletową. Procedura składa się z 15 kroków od weryfikacji wymagań wstępnych HGS, konfiguracji klastrowanych węzłów HGS do utworzenia chronionej maszyny wirtualnej.

Kierownictwo. Ta część składa się z tworzenia i przypisywania odpowiednich uprawnień dostępu i ról do HGS. Przypisanie delegowanych uprawnień możliwe jest dzięki rolą Just Enough Administration (JEA) zawartym w HGS

Rozwiązywanie problemów. Zwykle pytanie brzmi, co jeśli coś pójdzie nie tak? W środowiskach korporacyjnych mogą wystąpić różne problemy, takie jak problemy z certyfikacją HGS, problemy z poziomem uprawnień, błędy atestacji i inne. Firma Microsoft opracowała narzędzie o nazwie Guarded Fabric Diagnostic Tool. Może identyfikować i naprawiać typowe awarie w infrastrukturze chronionej sieci szkieletowej, w tym HGS, strzeżonych hostach i usługach, takich jak Active Directory i DNS. Oprócz tego możesz również analizować pliki dziennika zdarzeń. To narzędzie diagnostyczne jest pomocne, ale nie zastępuje silnej platformy monitorowania i reagowania na incydenty, której zalecamy używać.

Jak zarządzać chronionymi maszynami wirtualnymi?

Możesz użyć programu System Center Virtual Machine Manager (VMM) do wdrożenia chronionych maszyn wirtualnych na kilka sposobów. Jednym z nich jest przekształcenie istniejącej maszyny wirtualnej w chronioną maszynę wirtualną, a drugim sposobem jest utworzenie nowej maszyny wirtualnej jako chronionej maszyny wirtualnej.

Za pomocą Menedżera funkcji Hyper-V (Hyper-V Manager) można również tworzyć i konfigurować chronione maszyny wirtualne. Oprócz łączenia się z systemem Windows Server > Hyper-V Manager, możesz również zainstalować klienta Hyper-V w systemie Windows 10 i Windows 11 i z tego miejsca wykonywać swoją pracę.

Podsumowanie

Chronione maszyny wirtualne to idealne rozwiązanie, aby podnieść bezpieczeństwo infrastruktury IT, jeżeli pracujemy w środowisku wirtualnym opartym o Hyper-V. Niepowołane osoby nie powinny mieć dostępu do naszych maszyn wirtualnych.

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).