Modele zapór sieciowych (firewall) można podzielić na dwie grupy: zaporę programową i zaporę sprzętową. Oprogramowanie zapory to oprogramowanie zabezpieczające, które jest instalowane na komputerze lub serwerze. Zapora sprzętowa to samodzielne urządzenie z dedykowanym procesorem, pamięcią, systemem operacyjnym i oprogramowaniem. Niektóre zapory sprzętowe są również częścią routera i są z nim zintegrowane.

Różnica między zaporami programowymi a zaporami sprzętowymi wynika z ich możliwości. Ze względu na różnice między zaporą sprzętową a programową oraz zalety i wady każdej z nich, obie zapory mogą być używane w sieciach, aby skompensować wzajemne wady.

Czym dokładnie jest zapora sieciowa?

Zapora to oprogramowanie lub sprzęt, który podobnie jak ogrodzenie ochronne otacza sieć lub system komputerowy chroniąc je przed określonymi zagrożeniami. Zaporę programową lub sprzętową można uznać za pierwszą barierę bezpieczeństwa dla wejścia sieciowego. Dlatego wszelkie dane muszą najpierw przejść przez zaporę, zanim dotrą do Twojej sieci z Internetu lub innych sieci. Ale w jaki sposób zapora sieciowa wykrywa, co powinno, a co nie powinno przekraczać granicy sieci?

W tym celu zapora sprawdza, czy pakiety danych, w tym adresy źródłowe i docelowe pakietów, są zgodne z zestawem reguł zdefiniowanych dla sieci, a następnie określa, czy pakiet może przejść. Konfigurując zaporę, możesz blokować złośliwe witryny, aby zapobiec nieautoryzowanemu dostępowi lub przedostawaniu się do sieci wirusów i innego złośliwego oprogramowania. Zapory to oprogramowanie lub sprzęt.

Co to jest zapora programowa?

Zapora to oprogramowanie instalowane na komputerze lub serwerze. Jedną z najpopularniejszych zapór programowych jest ta w systemie Windows lub Pfsense oparta o system FreeBSD, o której już pisałem na blogu. Ponadto firmy zajmujące się oprogramowaniem zabezpieczającym (Kaspersky, Panda itp.), również produkują własne zapory ogniowe, które zwykle występują w różnych wersjach. Niektóre z nich są przeznaczone dla komputerów osobistych, a inne do instalacji na serwerach sieciowych i środowiskach korporacyjnych.

Tak więc przy jednej instalacji na serwerze inne komputery w sieci będą pod jego parasolem. Oczywiście można kupić i zainstalować oddzielną zaporę na każdej maszynie, jednak jest to kosztowne, instalacja i uruchomienie na dziesiątkach lub setkach komputerów zajmie dużo czasu. Oprócz monitorowania przychodzącego ruchu sieciowego, niektóre zapory programowe mogą również monitorować wychodzący ruch sieciowy. Ponadto zapory programowe mają zwykle więcej opcji i ustawień bezpieczeństwa i są bardziej elastyczne.

Zalety zapory programowej

Zapory sieciowe dla użycia domowego są zwykle tanie, a niektóre nawet bezpłatne. Ich wersje profesjonalne i korporacyjne również mają licencje dla wielu użytkowników, dzięki czemu mogą obejmować wszystkie systemy w sieci.

Instalowanie i konfigurowanie zwykłych wersji zapór programowych jest proste, a wymagany poziom bezpieczeństwa można określić kilkoma kliknięciami. Jednak wersje organizacyjne wymagają większej wiedzy i doświadczenia.

Niektóre zapory programowe mogą monitorować również ruch wychodzący z sieci i pod tym względem przewyższają zapory sprzętowe.

Zapory programowe są bardziej elastyczne. Korzystanie z nich może ograniczyć dostęp niektórych programów do sieci, a tym samym zmniejszyć możliwość infiltracji organizacji.

Zapory programowe, zwłaszcza wersje dla jednego użytkownika, są łatwiejsze do usunięcia, ponieważ są instalowane na komputerze, co oznacza, że komputer jest wyposażony w zaporę ogniową, gdziekolwiek się znajduje. Ta funkcja jest ważna dla tych, którzy często podróżują z laptopem.

Wady zapory programowej

Zapora programowa wykorzystuje zasoby (procesor, pamięć itp.) systemu hosta, w wyniku czego może zmniejszyć jego szybkość lub wydajność.

Im więcej komputerów i systemów jest dostępnych w sieci, tym wyższy jest koszt zakupu zapór programowych. Korzystanie z zapór programowych jednorazowego użytku w takich sieciach nie jest opłacalne ani czasochłonne, należy zakupić kopię obsługującą wszystkie systemy. Ponadto tanie lub bezpłatne zapory ogniowe zwykle nie są zbyt skuteczne w wrażliwych i korporacyjnych środowiskach.

Co to jest zapora sprzętowa?

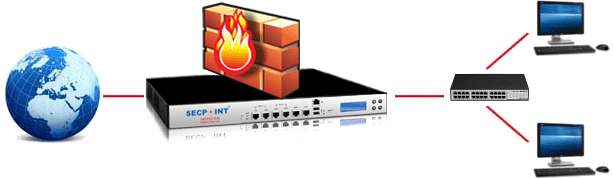

Zapora sprzętowa to samodzielne urządzenie z dedykowanym procesorem, pamięcią i systemem operacyjnym. Zapory sprzętowe są przygotowane do montażu w standardowych szafach serwerowych. Niektóre zapory sprzętowe są również częścią routera sieciowego zamiast samodzielnego urządzenia. Innymi słowy, niektóre routery sieciowe mają również wewnętrzną zaporę sprzętową.

Zapora sprzętowa znajduje się na granicy sieci, tj. między routerem a światem zewnętrznym (internet lub inne sieci). Dlatego jest to pierwsza linia obrony przy wejściu do sieci. Wszelkie dane muszą przejść przez zaporę sprzętową, zanim dotrą do routera, a następnie do komputerów w sieci.

Inną zaletą zapory sprzętowej zamiast zapory programowej jest to, że ukrywa ona komputer lub sieć lokalną przed światem zewnętrznym. Monitor zewnętrzny widzi tylko urządzenie sprzętowe zamiast sieci, które ma nieznany system operacyjny (ponieważ powiedziano, że system operacyjny zapory sprzętowej jest zastrzeżony). Ta metoda zachowania tajemnicy nazywana jest translacją adresów sieciowych (NAT). Oczywiście środek ten nie zapobiega przedostawaniu się wirusów, ale znacząco ogranicza przenikanie zagrożeń do sieci.

Zalety zapory sprzętowej

Zapora sprzętowa chroni sieć o krok przed zaporą programową. Ta druga jest zainstalowana na komputerze lub serwerze sieciowym, a sprzętowa znajduje się przed routerem, tuż przy granicy sieci.

Zapora sprzętowa może obejmować całą sieć. Ta funkcja jest bardzo cenna i opłacalna finansowo w organizacjach, które mają wiele komputerów na stałe w biurze. Mobilni pracownicy również są chronieni, ponieważ łączą się do wewnątrz sieci przy pomocy VPN, czyli połączenia szyfrowanego.

Niezależne zapory sprzętowe, posiadają takie komponenty jak procesory, pamięć i zastrzeżone systemy operacyjne, nie można ich zainstalować na innym komputerze. Dzięki personalizacji są wydajniejsze i szybsze niż zapory programowe.

Zapory sprzętowe są bardziej odporne na złośliwe oprogramowanie, ponieważ ich system operacyjny różni się od zwykłych systemów operacyjnych, które znajdują się na zwykłych stacjach roboczych.

Wady zapory sprzętowej

Konfigurowanie zapór sprzętowych dla przedsiębiorstw jest trudne dla początkujących specjalistów, pomimo tego, że dają większe możliwości niż programowe.

Zapory sprzętowe nie nadają się również do monitorowania ruchu wychodzącego.

Jaka jest różnica między zaporą programową a zaporą sprzętową?

Zapora sprzętowa jest pierwszą linią obrony przed wejściami do sieci organizacji. W przeciwieństwie do zapory programowej monitoruje ruch przychodzący, zanim dotrze on do routera brzegowego. Zapora programowa jest zainstalowana na komputerze lub serwerze sieciowym. Przez co ruch przychodzący jest przekazywany do komputera lub serwera sieciowego, zanim zostanie monitorowany. Z drugiej strony zapory sprzętowe nie nadają się do monitorowania ruchu wychodzącego z sieci.

Oczywiście monitorowanie ruchu wychodzącego nie jest rzadkością, ponieważ czasami może być trudne. Na przykład monitorowanie ruchu wychodzącego może zakłócić działanie aplikacji używanych w sieci i zakłócić przepływ pracy w organizacji. Dlatego konfiguracja zapory powinna być taka, aby praca organizacji nie była zakłócana przez błędną konfigurację.

Zapora dla ruchu przychodzącego i zapora dla ruchu wychodzącego

Zapora skonfigurowana do monitorowania ruchu przychodzącego nazywana jest zaporą przychodzącą, a zapora skonfigurowana do monitorowania ruchu wychodzącego nazywana jest zaporą wychodzącą. Niektóre zapory mogą monitorować oba typy ruchu. Domyślnie zapory ogniowe monitorują i filtrują tylko przychodzący ruch sieciowy. Często zakłada się, że sieć jest zagrożona z zewnątrz i stoi w obliczu cyberzagrożeń z zewnątrz.

Jeśli tak, do zabezpieczenia sieci wystarczy monitorowanie ruchu przychodzącego. Ale czasami w niektórych sieciach (takich jak ważne sieci z danymi wrażliwymi) konieczne jest monitorowanie ruchu sieciowego. Wyobraź sobie użytkownika, który nieświadomie żąda czegoś spoza sieci (ruch wychodzący), w odpowiedzi do sieci dostaje się złośliwe oprogramowanie (ruch przychodzący), które szyfruje dane nie tylko na tym konkretnym komputerze, ale rozprzestrzenia się również na inne urządzenia w sieci lokalnej. Dlatego czasami monitorowanie i ruchu wychodzącego jest tak samo konieczne, jak monitorowanie ruchu przychodzącego.

Jak już wspomniałem, zapora programowa jest powszechnie używana do monitorowania ruchu wychodzącego w sieci. Zapora programowa ma zwykle gotową listę bezpiecznych aplikacji. Jeśli aplikacja, której nie ma na liście zapory, próbuje uzyskać dostęp, zapora zapyta, czy chcesz na to zezwolić. Czasami zaleca się stosowanie zarówno zapory programowej, jak i sprzętowej, aby pokryć pozostałe niedociągnięcia.

Różne konfiguracje zapory

Po zainstalowaniu firewalla można zwykle przeprowadzić różne konfiguracje. Zaporę można skonfigurować tak, aby monitorowała ruch sieciowy według różnych kryteriów, w tym:

- Oparte na IP: adresy IP to 32-bitowe liczby przypisane do każdego adresu internetowego.

- Zawartość: zaporę można skonfigurować tak, aby otwierała tylko określone witryny internetowe w sieci lub blokowała określone witryny (np. Sieci społecznościowe).

- Nazwy domeny: zaporę można skonfigurować tak, aby zezwalała na witryny internetowe na podstawie nazwy domeny lub nie.

- Protokoły: zapora może określać, w jaki sposób użytkownik uzyskuje dostęp do usługi online.

- Porty: serwery sieciowe udostępniają swoje usługi użytkownikom za pośrednictwem portów, z których każdy ma określony numer. Na przykład serwer WWW może być skonfigurowany na porcie 80.

- Słowa kluczowe lub frazy: możesz ustawić zaporę ogniową wrażliwą na określone słowa lub frazy, aby blokować witryny internetowe zawierające te słowa i frazy.

- Zachowanie: zapora może wykrywać podejrzane zachowania i im zapobiegać. Do podejrzanych zachowań należą: nagłe usunięcie danych lub ataki hakerskie.

- Zapora jest konfigurowana na różne sposoby. Jednym ze sposobów jest tymczasowe zablokowanie dostępu do wszystkiego, a następnie ustawianie uprawnień jeden po drugim zezwalających na konkretne działania.

Zapora to za mało

Firewalle, pomimo swoich możliwości, nie zawsze są skuteczne przeciwko wszystkim zagrożeniom. Czasami potrzebne jest oprogramowanie zabezpieczające i przeszkolenie ludzi, aby jeszcze bardziej poprawić bezpieczeństwo organizacji. Zapory nie zawsze chronią użytkownika przed atakami socjotechnicznymi lub spoofingiem. Na przykład haker może podszywać się pod klienta i uzyskać informacje o firmie, oszukując użytkowników.

Ponadto zapory nie zawsze zapobiegają przedostawaniu się złośliwego oprogramowania, wirusów i robaków. Podnieść bezpieczeństwo wewnątrz sieci można osiągnąć poprzez programy antywirusowe. Złośliwe oprogramowanie, które przeszło przez zaporę, zostaje wykryte na stacji roboczej lub serwerze. Nawet przy tych środkach nie można w pełni zagwarantować bezpieczeństwa sieci. Dlatego użytkownicy sieci powinni w jak największym stopniu poszerzać swoją wiedzę z zakresu cyberbezpieczeństwa. Często przeszkoleni ludzie stanowią najlepszą barierę bezpieczeństwa, a osoby posiadające niewiele informacji są największym zagrożeniem dla ich sieci.

Dziękuję Ci, za poświęcony czas na przeczytanie tego artykułu. Jeśli był on dla Ciebie przydatny, to gorąco zachęcam Cię do zapisania się na mój newsletter, jeżeli jeszcze Cię tam nie ma. Proszę Cię także o “polubienie” mojego bloga na Facebooku oraz kanału na YouTube – pomoże mi to dotrzeć do nowych odbiorców. Raz w tygodniu (niedziela punkt 17.00) otrzymasz powiadomienia o nowych artykułach / projektach zanim staną się publiczne. Możesz również pozostawić całkowicie anonimowy pomysł na wpis/nagranie.

Link do formularza tutaj: https://beitadmin.pl/pomysly

Pozostaw również komentarz lub napisz do mnie wiadomość odpisuję na każdą, jeżeli Masz jakieś pytania:).